I have ist es gelungen, einen vollständigen Zugriff auf alle Ihre Geräte zu erhalten

„I have gelang es, vollständigen Zugriff auf alle Ihre Geräte zu erlangen“ ist eine sehr gefährliche bösartige Bedrohung, die auf infizierten Computern eine Reihe von Schäden verursachen kann. „I have gelang es, vollständigen Zugriff auf alle Ihre Geräte zu erlangen“ gehört zur Kategorie der Trojaner-Viren und sollte mit Vorsicht behandelt werden, wenn sie entdeckt werden. Dem E-Mail-Virus „I have gelang es, vollständigen Zugriff auf alle Ihre Geräte zu erhalten“.

Bedrohungen wie Trojaner, Ransomware, Spyware und ähnliche bösartige Viren sind nicht die einzigen Sicherheitsbedrohungen, denen Sie beim Surfen im Internet begegnen können. Es gibt auch viele Betrügereien, die versuchen, ahnungslose Benutzer auszutricksen und sie in zwielichtige cyberkriminelle Machenschaften zu verwickeln.

Viele unserer Benutzer haben uns über einen anhaltenden E-Mail-Spam mit der folgenden Nachricht gemeldet:

Download-Tool zum EntfernenEntfernen Sie haveIch bedauere, Ihnen einige traurige Nachrichten für Sie mitteilen zu müssen. Vor ungefähr ein oder zwei Monaten gelang es I have, vollständigen Zugriff auf alle Ihre Geräte zu erhalten, die zum Surfen im Internet verwendet werden. In Zukunft begann I have, Ihre Internetaktivitäten kontinuierlich zu beobachten.

Machen Sie weiter und werfen Sie einen Blick auf die unten aufgeführte Abfolge der Ereignisse zu Ihrer Information: Ursprünglich kaufte ich Hackern einen exklusiven Zugang zu einer langen Liste von E-Mail-Konten (in der heutigen Welt ist das wirklich eine übliche Sache, die über das Internet arrangiert werden kann). .Offensichtlich fiel es mir nicht schwer, mit dem Einloggen in Ihr E-Mail-Konto fortzufahren („I have gelang es, einen vollständigen Zugriff auf alle Ihre Geräte zu erhalten““I have gelang es, einen vollständigen Zugriff auf alle Ihre Geräte zu erhalten“[email protected]“I have gelang es, einen vollständigen Zugriff auf alle Ihre Geräte zu erhalten““I have gelang es, einen vollständigen Zugriff auf alle Ihre Geräte zu erhalten“xx.com).

Innerhalb derselben Woche habe ich mit der Installation eines Trojaner-Virus in Betriebssystemen für alle Geräte fortgefahren, die Sie zum Anmelden bei E-Mails verwenden. Ehrlich gesagt war es überhaupt keine schwierige Aufgabe für mich (da Sie so freundlich waren, einige anzuklicken der Links in Ihren Posteingangs-E-Mails zuvor). Ja, Genies sind unter uns.

Aufgrund dieses Trojaners kann ich auf eine ganze Reihe von Controllern in Geräten (z. B. Ihre Videokamera, Tastatur, Ihr Mikrofon und andere) zugreifen. Als Ergebnis habe ich mühelos alle Daten sowie Fotos, den Browserverlauf und andere heruntergeladen Arten von Daten an meine Server. Darüber hinaus have greife ich auf alle Konten sozialer Netzwerke zu, die Sie regelmäßig verwenden, einschließlich E-Mails, einschließlich Chatverlauf, Messenger, Kontaktliste usw. Mein einzigartiger Virus aktualisiert unaufhörlich seine Signaturen (aufgrund der Kontrolle durch einen Treiber ) und bleibt daher von allen Arten von Antivirenprogrammen unentdeckt.

Download-Tool zum EntfernenEntfernen Sie haveDaher schätze ich, dass Sie jetzt schon den Grund sehen, warum ich bis zu diesem Schreiben immer unentdeckt geblieben bin…

Während der Zusammenstellung aller mit Ihnen verbundenen Materialien ist mir auch aufgefallen, dass Sie ein großer Unterstützer und regelmäßiger Benutzer von Websites sind, die böse Inhalte für Erwachsene hosten. Es stellt sich heraus, dass Sie es wirklich lieben, Porno-Websites zu besuchen und aufregende Videos anzusehen und unvergessliche Freuden aushalten.Tatsächlich konnte ich der Versuchung nicht widerstehen, aber bestimmte böse Solo-Action mit dir in der Hauptrolle aufzunehmen und später ein paar Videos zu produzieren, die deine Masturbations- und Cumming-Szenen enthüllen.

Wenn Sie mir bis jetzt nicht glauben, alles, was ich brauche, sind ein-zwei Mausklicks, um all diese Videos mit allen zu machen, die Sie kennen, einschließlich Ihrer Freunde, Kollegen, Verwandten und anderen. Außerdem kann ich all diese Videoinhalte hochladen online für jedermann sichtbar. Ich denke aufrichtig, dass Sie solche Vorfälle sicherlich nicht wünschen würden, angesichts der lustvollen Dinge, die in Ihren häufig angesehenen Videos gezeigt werden (Sie wissen absolut, was ich damit meine), wird dies ein großes Unglück verursachen für dich.

Es gibt immer noch eine Lösung für diese Angelegenheit, und hier ist, was Sie tun müssen: Sie tätigen eine Transaktion in Höhe von 1340 USD auf mein Konto (ein Gegenwert in Bitcoins, der je nach Wechselkurs zum Datum der Überweisung verbucht wird), also Nach Erhalt der Überweisung werde ich all diese lustvollen Videos sofort und ohne Verzögerung los. Danach können wir es so aussehen lassen, als wäre vorher nichts passiert. Außerdem kann ich bestätigen, dass die gesamte Trojaner-Software deaktiviert und gelöscht wird alle Geräte, die Sie verwenden. Sie have brauchen sich keine Sorgen zu machen, denn ich halte jederzeit mein Wort.

Das ist in der Tat ein vorteilhaftes Schnäppchen, das mit einem relativ reduzierten Preis einhergeht, wenn man bedenkt, dass Ihr Profil und Ihr Datenverkehr über einen langen Zeitraum genau überwacht wurden. Wenn Sie sich immer noch nicht sicher sind, wie Sie Bitcoins kaufen und Transaktionen mit Bitcoins durchführen sollen – alles ist verfügbar online.

Unten ist meine Bitcoin-Geldbörse für Ihre weitere Referenz: 16bHkVFULVmxTGVi2XKpwzkt5KrRnThzPg

All you have beträgt 48 Stunden und der Countdown beginnt, sobald diese E-Mail geöffnet wird (also 2 Tage).

Die folgende Liste enthält Dinge, an die Sie sich erinnern und die Sie vermeiden sollten:> Es hat keinen Sinn, auf meine E-Mail zu antworten (da diese E-Mail und die Absenderadresse in Ihrem Posteingang erstellt wurden).> Es hat auch keinen Sinn, die Polizei oder andere Arten von Sicherheitsdiensten anzurufen . Wage es außerdem nicht, diese Informationen mit einem deiner Freunde zu teilen. Wenn ich das entdecke (unter Berücksichtigung meiner Fähigkeiten wird es wirklich einfach sein, weil ich alle deine Systeme kontrolliere und sie kontinuierlich überwache) – wird es dein böser Clip sein sofort mit der Öffentlichkeit geteilt.> Es hat keinen Sinn, auch nach mir zu suchen – es bringt keinen Erfolg. Transaktionen mit Kryptowährung sind völlig anonym und nicht nachvollziehbar.> Es hat keinen Sinn, Ihr Betriebssystem auf Geräten neu zu installieren oder zu versuchen, sie wegzuwerfen. Das wird das Problem nicht lösen, da alle Clips mit dir als Hauptfigur bereits auf entfernte Server hochgeladen sind.

Dinge, die Sie vielleicht beunruhigen: > Diese Überweisung wird mir nicht zugestellt. Atmen Sie aus, ich kann alles sofort nachverfolgen, und sobald die Überweisung abgeschlossen ist, werde ich es sicher wissen, da ich endlos alle Aktivitäten aufspüre von Ihnen erledigt (mein Trojaner steuert alle Prozesse fern, genauso wie TeamViewer).> Dass Ihre Videos verteilt werden, obwohl Sie have eine Überweisung auf meine Brieftasche abgeschlossen haben. Vertrauen Sie mir, es ist wertlos für mich, Sie immer noch nach Geld zu belästigen Übertragung ist erfolgreich. Außerdem, wenn das jemals Teil meines Plans wäre, würde ich es viel früher machen!

Wir werden es klar angehen und damit umgehen!

Abschließend möchte ich noch etwas empfehlen… Danach müssen Sie sicherstellen, dass Sie nicht mehr in ähnliche unangenehme Ereignisse verwickelt werden! Meine Empfehlung – Stellen Sie sicher, dass alle Ihre Passwörter regelmäßig durch neue ersetzt werden .

Leider hat sich die Verwendung von Online-Betrug, Phishing-E-Mails und falschen Behauptungen für manche Menschen mit böswilligen Absichten zu einem lukrativen Geschäft entwickelt, und in letzter Zeit gab es viele Berichte über die zunehmende Zahl verschiedener Schemata und krimineller Taktiken. Beispielsweise hat sich in letzter Zeit eine virale E-Mail-Bitcoin-Betrugskampagne verbreitet und bei einer großen Anzahl von Menschen Panik und Frustration ausgelöst.

Wenn Sie eines der Opfer dieses speziellen Betrugs sind, dann hat have höchstwahrscheinlich eine beängstigende E-Mail-Nachricht in Ihrem Posteingang erhalten, die behauptet, dass sich in Ihrem Computer eine ruhende Trojaner-Infektion befindet. Und wenn Sie dem hinter der Infektion stehenden Hacker nicht einen bestimmten Geldbetrag (in Bitcoin) zahlen, drohen sie damit, den Trojaner zu aktivieren und Ihr System zu manipulieren. E-Mails mit diesem Szenario sind in der Regel nichts anderes als ein Betrug, der nicht für bare Münze genommen werden sollte. Ihr Ziel ist es, Benutzer zu erschrecken und sie dazu zu bringen, ohne wirklichen Grund Geld an einige selbsternannte Hacker zu zahlen.

Manchmal können diese Nachrichten jedoch einige echte Infektionen enthalten, und wenn Sie sie öffnen oder mit ihnen interagieren, können Sie von einem echten Trojaner kompromittiert werden, ohne es zu wissen, wie z Geek Squad-E-Mail. Aus diesem Grund have haben Sie das volle Recht, sich Sorgen zu machen, dass sich tatsächlich Malware in Ihrem System befindet, wenn Sie have kürzlich auf eine davon geklickt haben.

Sich zu beeilen, um die Lösegeldforderungen einiger anonymer Gauner zu erfüllen und ihren Botschaften zu glauben, ist andererseits nicht ratsam. Tatsächlich glauben wir, dass es eine viel bessere Option ist, Ihren Computer einfach mit Hilfe eines vertrauenswürdigen Sicherheitsprogramms auf Malware zu scannen und zu versuchen, alle potenziellen versteckten Bedrohungen zu entfernen, die der Scan erkennt.

Vorsicht vor E-Mails, die Malware verbreiten!

Mit Dutzenden von E-Mails zugespammt zu werden, in denen Sie zur Zahlung von Lösegeld aufgefordert werden, um zu verhindern, dass versteckte Malware Ihrem System Schaden zufügt, ist ein gängiger Betrug durch Cyberkriminelle. Eine List, die nur darauf abzielt, Menschen zu erschrecken und schnelles Geld für die Gauner hinter dem Schema zu generieren. Und obwohl es keinen wirklichen Grund gibt, den Aussagen in den Nachrichten zu glauben oder Geld an irgendjemanden zu senden, sollten Sie dennoch nicht übersehen, dass Bedrohungen wie „I have gelang es, vollständigen Zugriff auf alle Ihre Geräte zu erlangen“ gefunden werden konnten innerhalb solcher Nachrichten und es kann ohne Ihr Wissen zu einer echten Infektion kommen.

Wie die meisten Trojaner-basierten Malware-Elemente kann auch diese sehr heimlich sein und ohne sichtbare Symptome ruhen, bis der Hacker beschließt, sie zu aktivieren und das System anzugreifen. Wenn Sie have kürzlich mit E-Mail-Betrugsnachrichten bombardiert wurden und have mit ihnen interagiert hat, ist es aus diesem Grund sehr wichtig, dass Sie sicherstellen, dass Ihr PC sauber ist und nichts Bösartiges darauf ist, das Ihnen Schaden zufügen könnte, wenn Sie es am wenigsten erwarten. In diesem Zusammenhang haben wir have unten eine detaillierte Entfernungsanleitung und ein professionelles Scanner-Tool vorbereitet, das Ihnen helfen kann, Ihr System zu überprüfen und „I have gelang es, einen vollständigen Zugriff auf alle Ihre Geräte zu erlangen“ zu entfernen.

Erfahren Sie, wie have wirklich von Ihrem Computer Entfernen

Schritt 1. have Entfernen von Windows

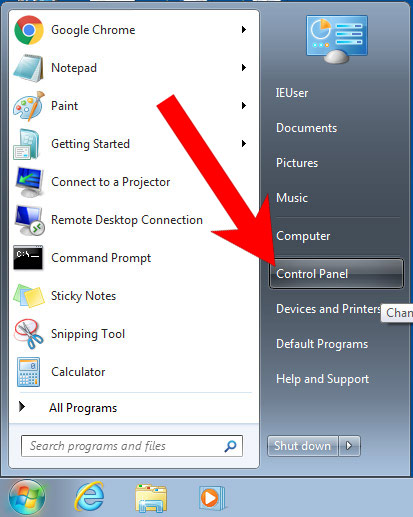

a) Windows 7 / XP

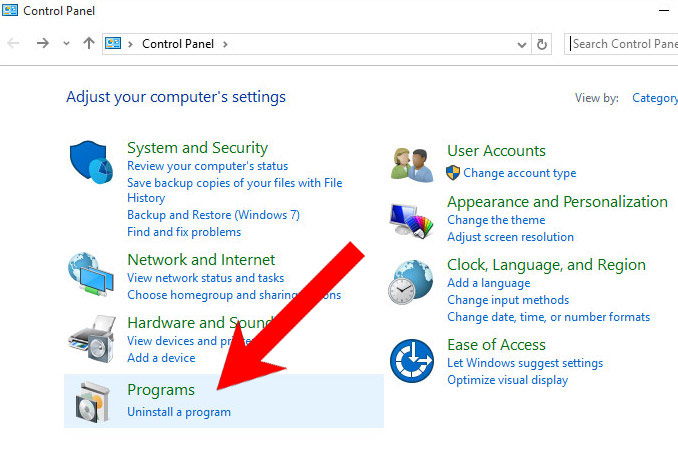

- Drücken Sie auf das Startsymbol.

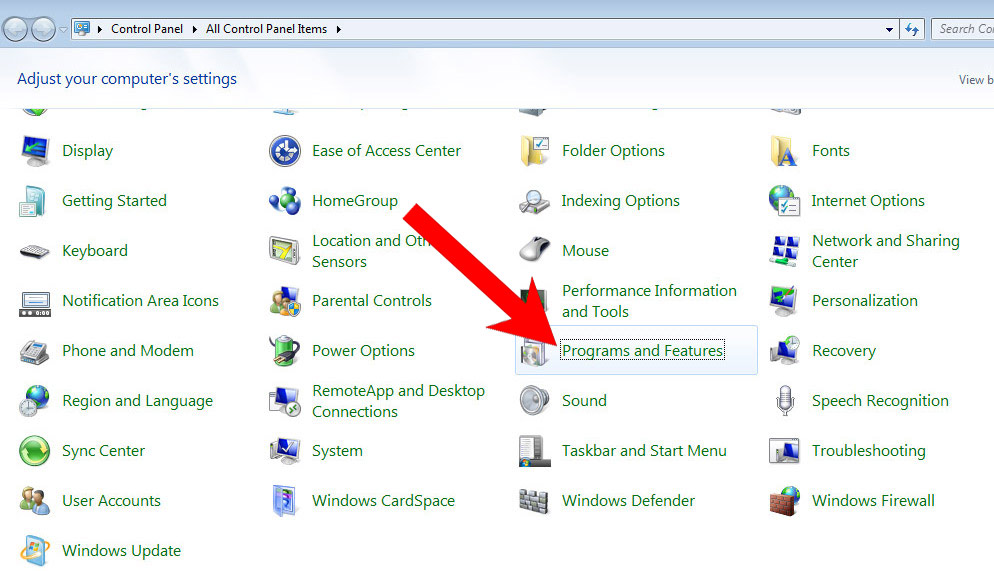

- Systemsteuerung → Programme und Funktionen.

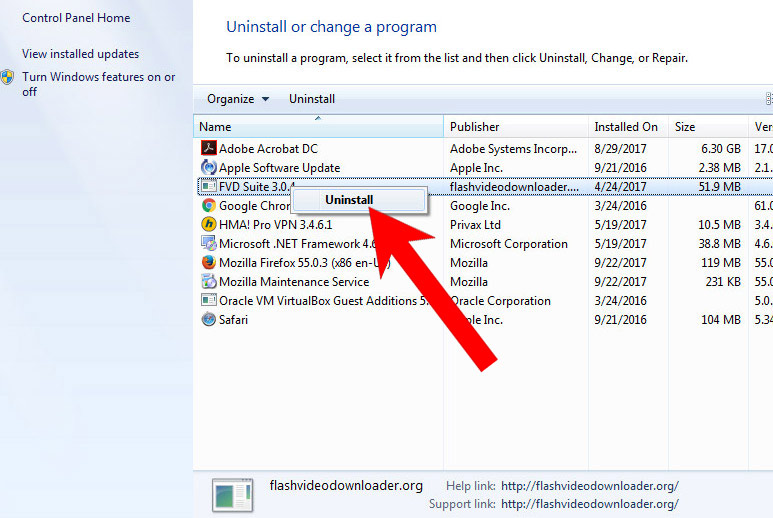

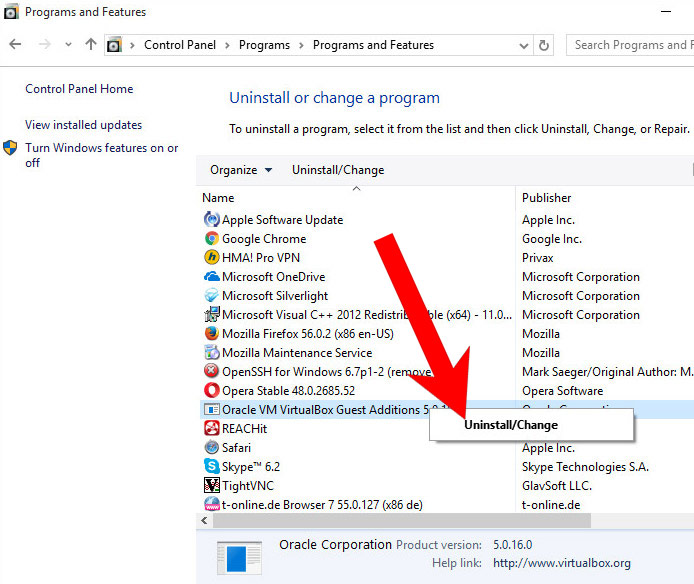

- Suchen Sie das Programm, das Sie löschen möchten, und klicken Sie auf Deinstallieren.

b) Windows 8

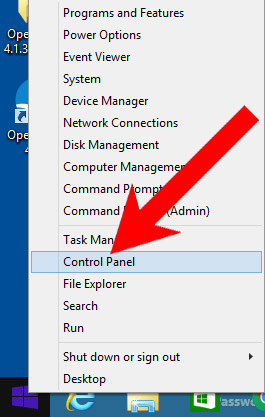

- Klicken Sie mit der rechten Maustaste auf das Startsymbol (untere linke Ecke).

- Wählen Sie Systemsteuerung.

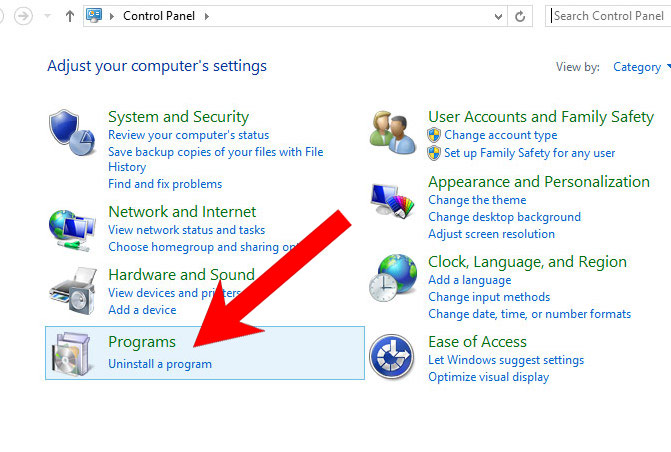

- Klicken Sie auf Programme und Funktionen.

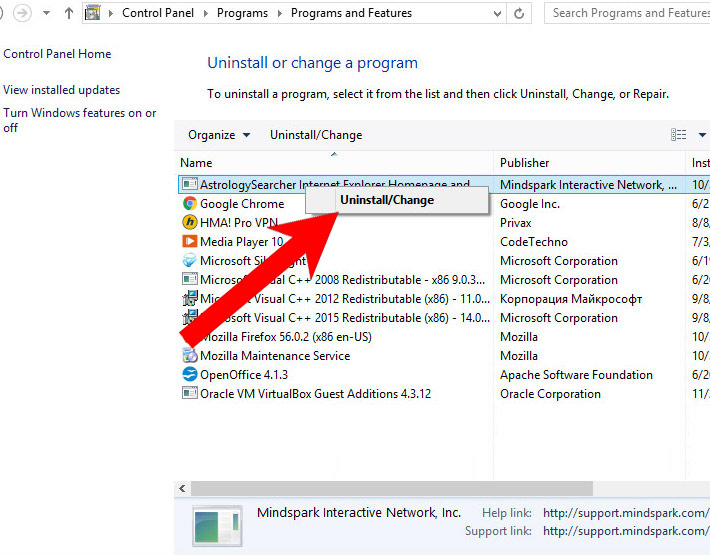

- Suchen und entfernen Sie alle unerwünschten Programme.

c) Windows 10

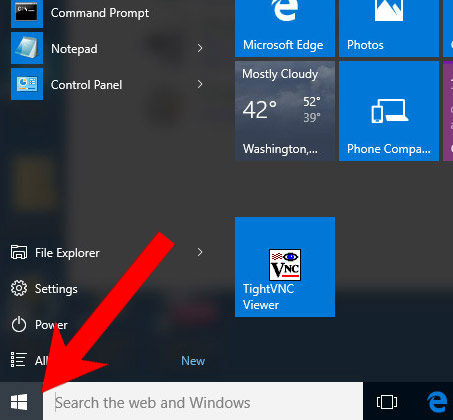

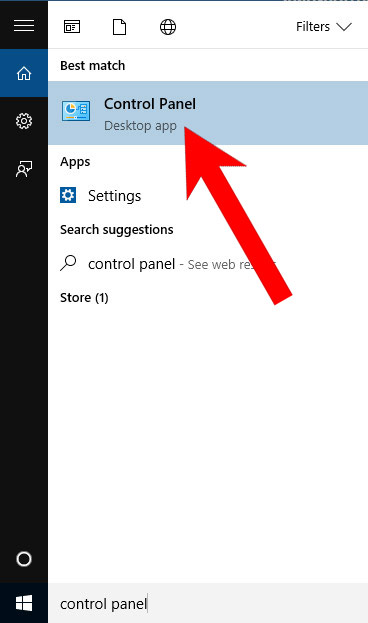

- Öffnen Sie das Startmenü und klicken Sie auf die Lupe (neben der Schaltfläche zum Herunterfahren).

- Geben Sie die Systemsteuerung ein.

- Systemsteuerung → Programme und Funktionen.

- Suchen und entfernen Sie alle unerwünschten Programme.

d) Mac OS X

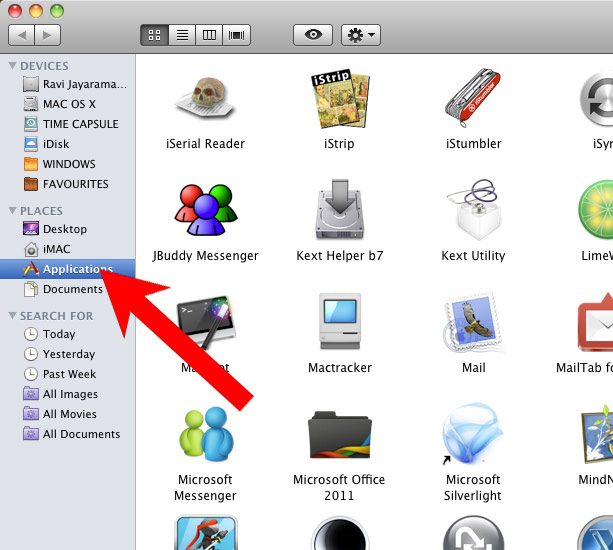

- Öffnen Sie den Finder und drücken Sie Anwendungen.

- Überprüfen Sie alle verdächtigen Programme, die Sie entfernen möchten.

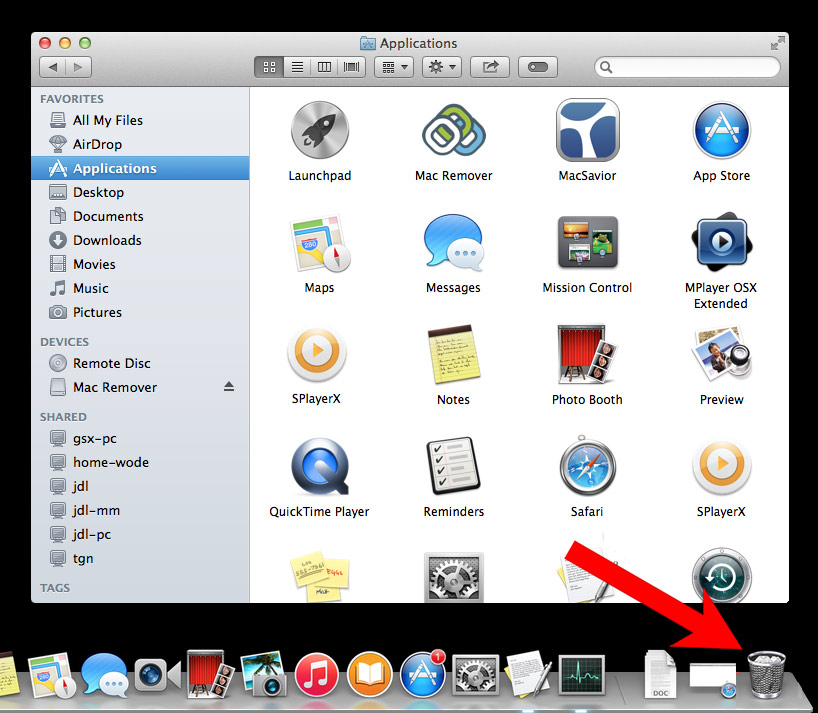

- Ziehen Sie sie auf das Papierkorbsymbol in Ihrem Dock (Alternativ klicken Sie mit der rechten Maustaste auf das Programm und drücken Sie Auf Papierkorb verschieben).

- Nachdem Sie alle unerwünschten Programme verschoben haben, klicken Sie mit der rechten Maustaste auf das Papierkorbsymbol und wählen Sie Papierkorb leeren.

Schritt 2. Löschen Sie have aus den Browsern

a) Entfernen Sie have von Microsoft Edge

Microsoft Edge zurücksetzen (Methode 1)

- Öffnen Sie Microsoft Edge.

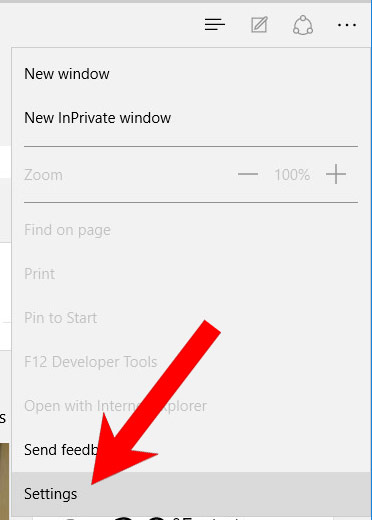

- Drücken Sie auf Mehr in der oberen rechten Ecke des Bildschirms (die drei Punkte).

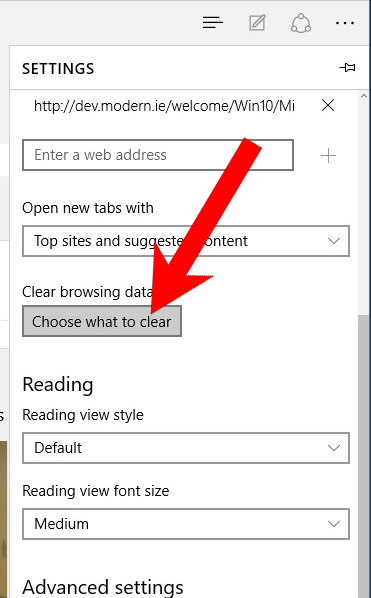

- Einstellungen → Wählen Sie aus, was gelöscht werden soll.

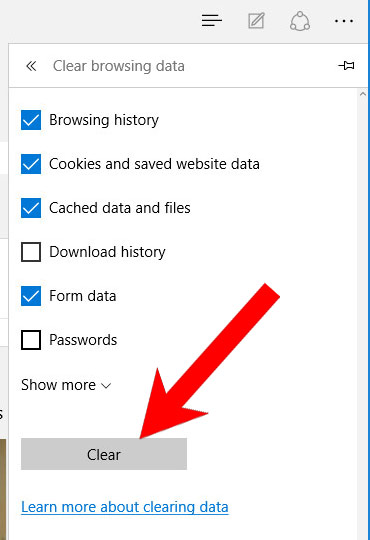

- Aktivieren Sie die Kontrollkästchen der Elemente, die entfernt werden sollen, und klicken Sie auf Löschen.

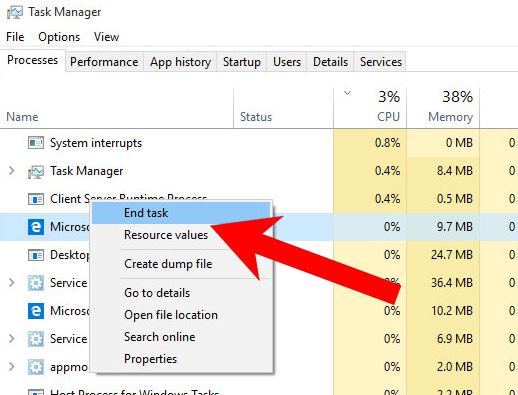

- Drücken Sie gleichzeitig Strg + Alt + Entf.

- Wählen Sie Task-Manager.

- Suchen Sie auf der Registerkarte Prozesse den Microsoft Edge-Prozess, klicken Sie mit der rechten Maustaste darauf und drücken Sie Gehe zu Details (oder Weitere Details, wenn Gehe zu Details nicht verfügbar ist).

- Klicken Sie mit der rechten Maustaste auf alle Microsoft Edge-Prozesse und wählen Sie Aufgabe beenden.

(Methode 2)

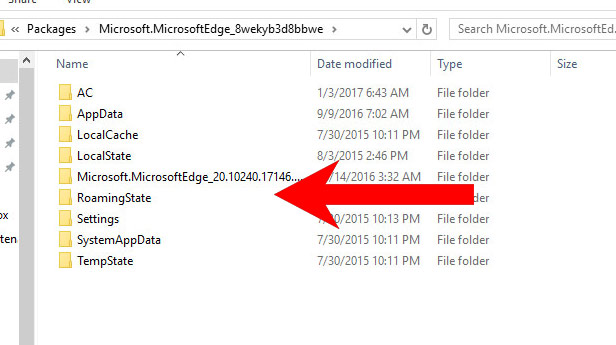

Sichern Sie Ihre Daten, bevor Sie mit dieser Methode fortfahren.- Wechseln Sie zu C: Benutzer % Benutzername% AppData Local Packages Microsoft.MicrosoftEdge_xxxxxxxxxx.

- Wählen Sie alle Ordner aus, klicken Sie mit der rechten Maustaste darauf und drücken Sie Löschen.

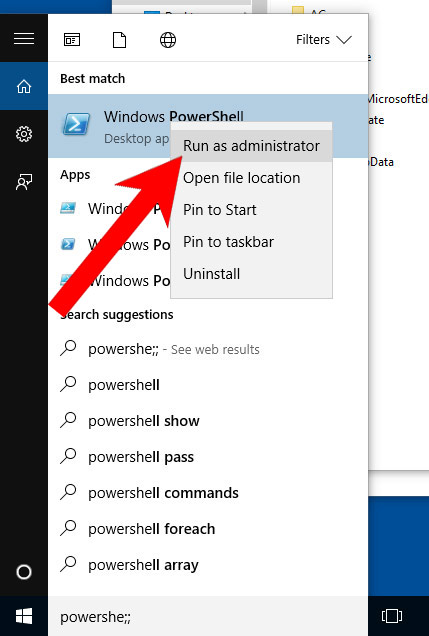

- Drücken Sie die Starttaste und geben Sie Windows PowerShell in das Suchfeld ein.

- Klicken Sie mit der rechten Maustaste auf das Ergebnis und wählen Sie Als Administrator ausführen.

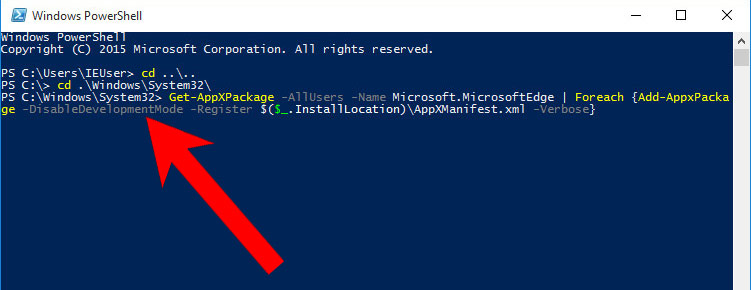

- Fügen Sie in Administrator: Windows PowerShell ein

Get-AppXPackage -AllUsers -Name Microsoft.MicrosoftEdge | Foreach {Add-AppxPackage -DisableDevelopmentMode -Register $ ($ _. InstallLocation) AppXManifest.xml -Verbose}

Tippen Sie unter PS C: WINDOWS system32> auf die Eingabetaste.

- Das Problem sollte jetzt weg sein.

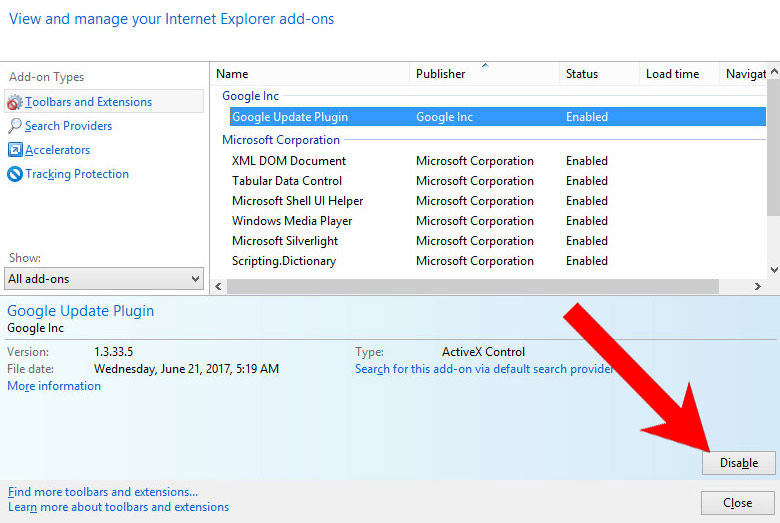

b) Entfernen Sie have von Internet Explorer

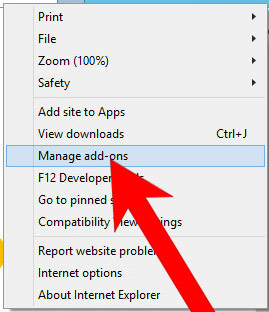

- Öffnen Sie Internet Explorer und drücken Sie auf das Zahnradsymbol.

- Wählen Sie Add-Ons verwalten und dann Symbolleisten und Erweiterungen.

- Suchen und deaktivieren Sie alle verdächtigen Erweiterungen.

- Schließe das Fenster.

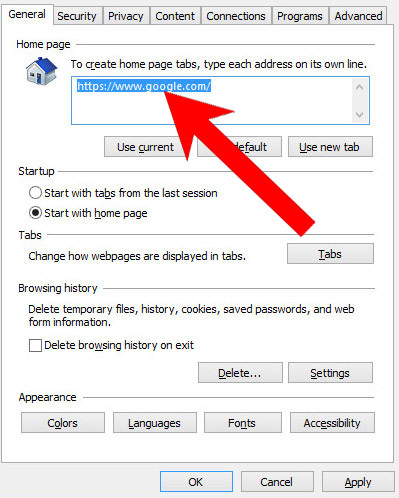

c) Stellen Sie Ihre Homepage auf Internet Explorer wieder her

- Öffnen Sie Internet Explorer und drücken Sie auf das Zahnradsymbol.

- Internetoptionen → Registerkarte Allgemein. Löschen Sie die Homepage-URL und geben Sie Ihre bevorzugte ein.

- Drücken Sie Übernehmen.

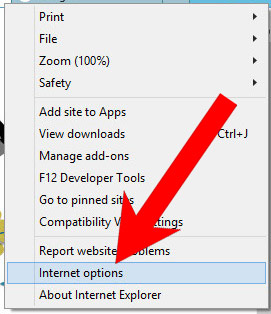

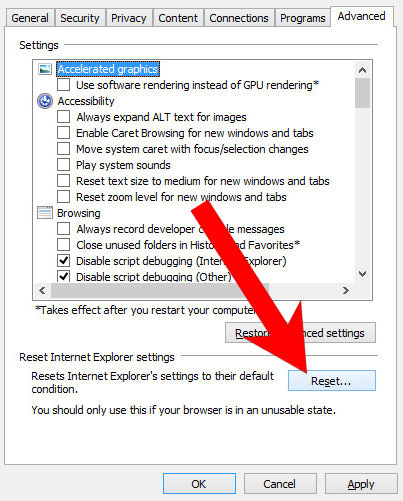

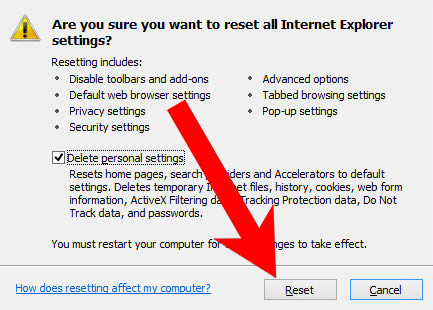

d) Internet Explorer zurücksetzen

- Öffnen Sie Internet Explorer und drücken Sie auf das Zahnradsymbol.

- Internetoptionen → Registerkarte Erweitert.

- Unten sehen Sie eine Schaltfläche zum Zurücksetzen. Drücken Sie das.

- Aktivieren Sie im angezeigten Fenster das Kontrollkästchen Persönliche Einstellungen löschen.

- Drücken Sie Zurücksetzen.

- Klicken Sie auf OK, um das Fenster zu schließen.

- Starten Sie Ihren Browser neu.

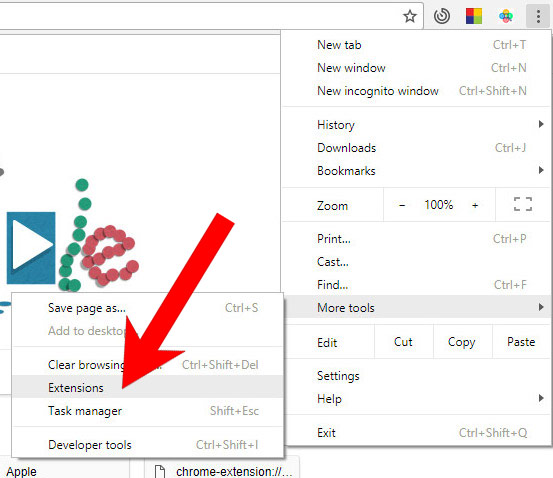

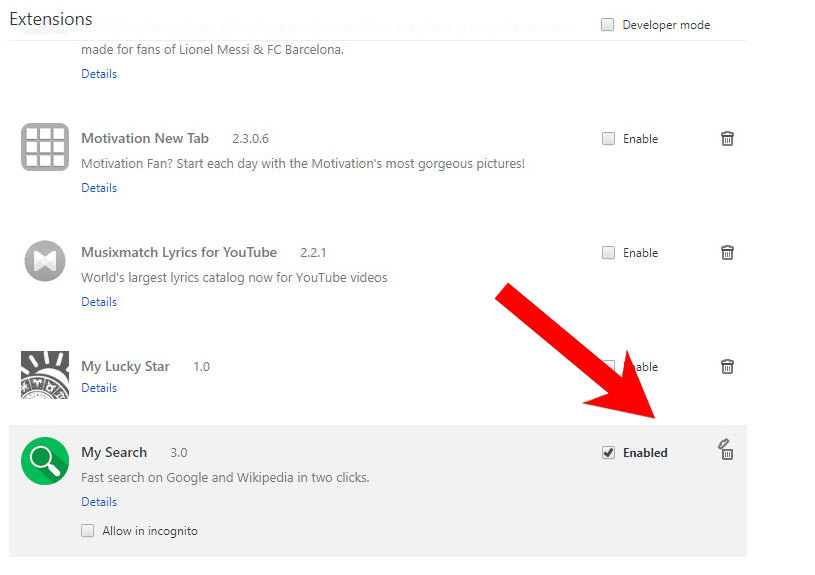

e) Entfernen Sie have von Google Chrome

- Öffnen Sie Google Chrome und drücken Sie auf das Menüsymbol rechts neben dem URL-Feld.

- Wählen Sie Weitere Tools und Erweiterungen.

- Entfernen Sie verdächtige Erweiterungen, indem Sie auf das Papierkorbsymbol neben ihnen klicken.

- Wenn Sie sich bei einer Erweiterung nicht sicher sind, können Sie sie deaktivieren, indem Sie das Kontrollkästchen Aktiviert deaktivieren. Wenn Sie es später behalten möchten, aktivieren Sie einfach das Kontrollkästchen erneut.

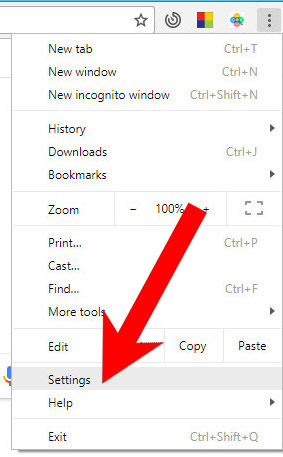

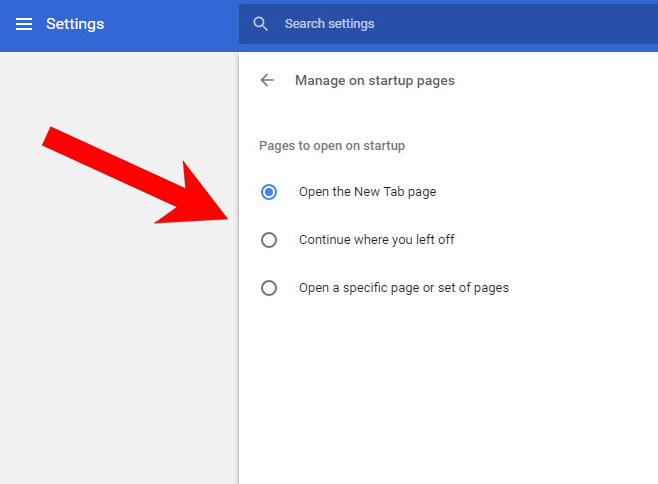

f) Stellen Sie Ihre Homepage auf Google Chrome wieder her

- Öffnen Sie Google Chrome und drücken Sie auf das Menüsymbol rechts neben dem URL-Feld.

- Wählen Sie Einstellungen.

- In dem Fenster, das unter Beim Start angezeigt wird, wird die Option Seiten festlegen angezeigt. Drücken Sie darauf.

- Entfernen Sie die festgelegte Website und geben Sie die Website ein, die Sie als Startseite bevorzugen. Drücke OK.

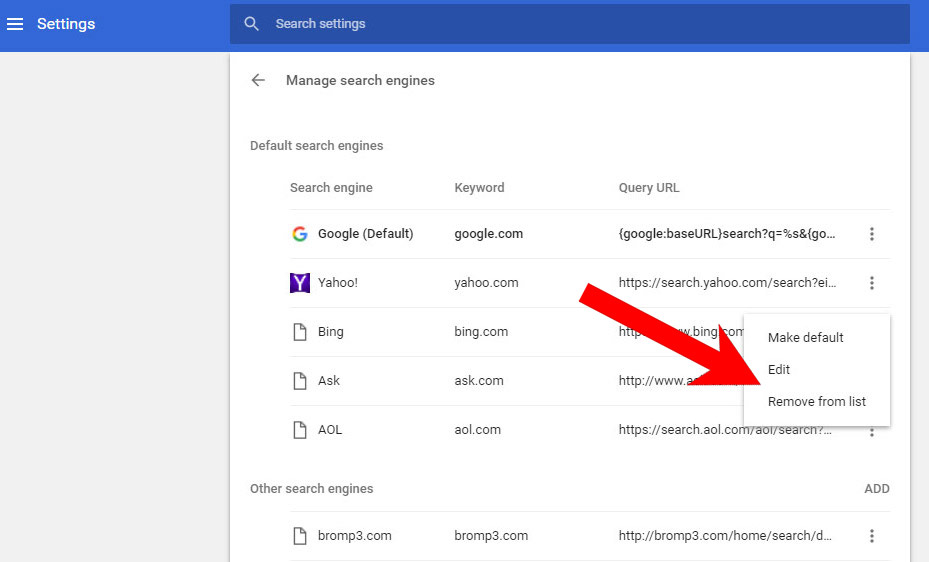

- In den Einstellungen gibt es unter Suchen die Option Suchmaschinen verwalten. Wählen Sie das aus.

- Entfernen Sie alle Suchmaschinen außer der, die Sie verwenden möchten. Klicken Sie auf Fertig.

g) Google Chrome zurücksetzen

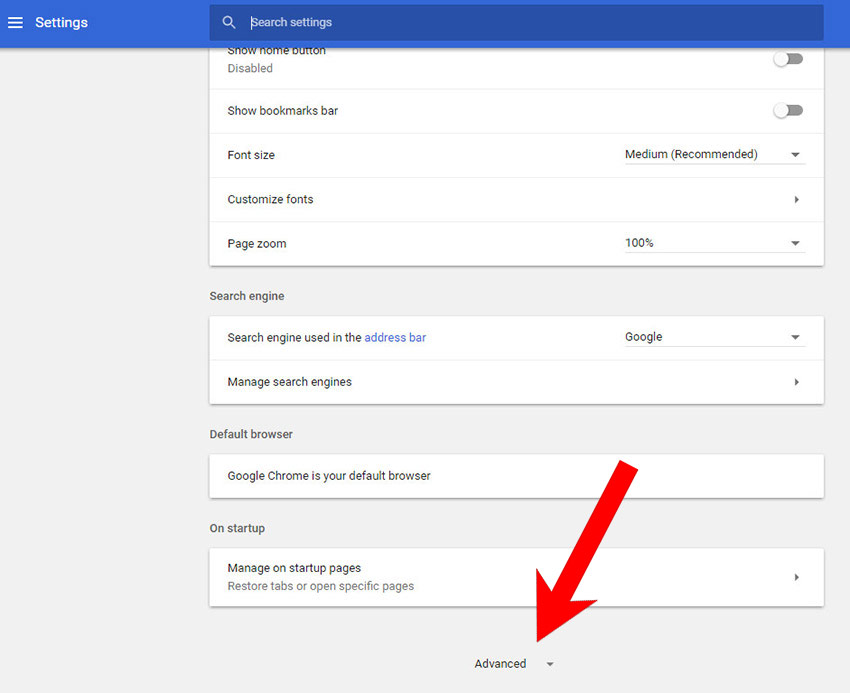

- Öffnen Sie Google Chrome und drücken Sie auf das Menüsymbol rechts neben dem URL-Feld.

- Wählen Sie Einstellungen.

- Scrollen Sie nach unten und klicken Sie auf Erweiterte Einstellungen anzeigen.

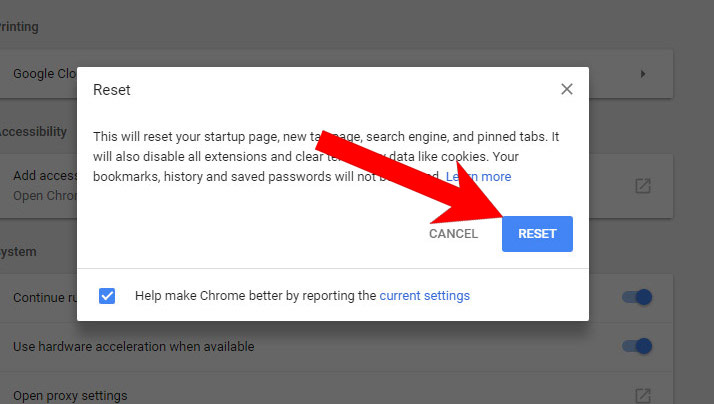

- Suchen Sie die Reset-Taste und drücken Sie sie.

- Drücken Sie im angezeigten Bestätigungsfenster auf Zurücksetzen.

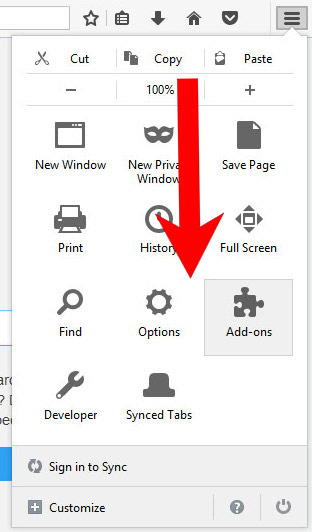

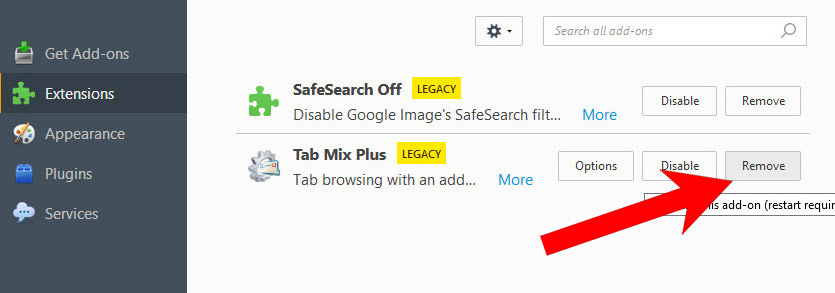

h) Entfernen Sie have aus Mozilla Firefox

- Öffnen Sie Mozilla Firefox und rufen Sie das Menü auf, indem Sie auf die drei Balken rechts auf dem Bildschirm klicken.

- Wählen Sie Add-Ons.

- Wählen Sie die Registerkarte Erweiterungen und entfernen Sie alle fraglichen Erweiterungen.

- Wenn Sie sich bei einer Erweiterung nicht sicher sind, können Sie sie deaktivieren, indem Sie auf Deaktivieren klicken. Wenn Sie es später behalten möchten, drücken Sie einfach Aktivieren.

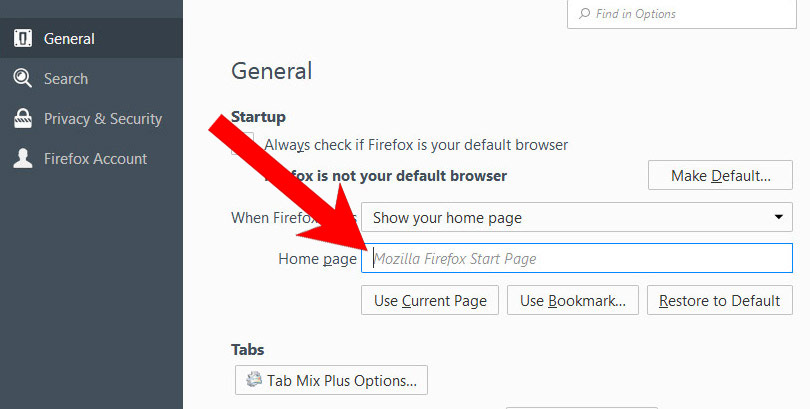

i) Stellen Sie Ihre Homepage unter Mozilla Firefox wieder her

- Öffnen Sie Mozilla Firefox und rufen Sie das Menü auf, indem Sie auf die drei Balken auf der rechten Seite des Bildschirms klicken.

- Wähle Optionen.

- Klicken Sie im Allgemeinen unter dem Feld Startseite auf Standard wiederherstellen.

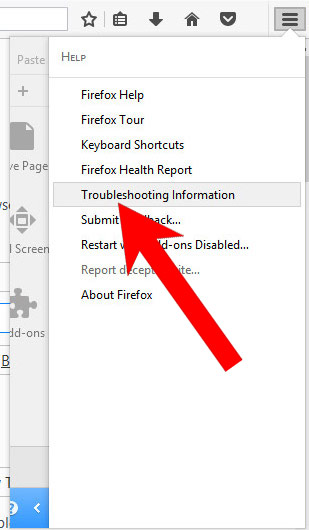

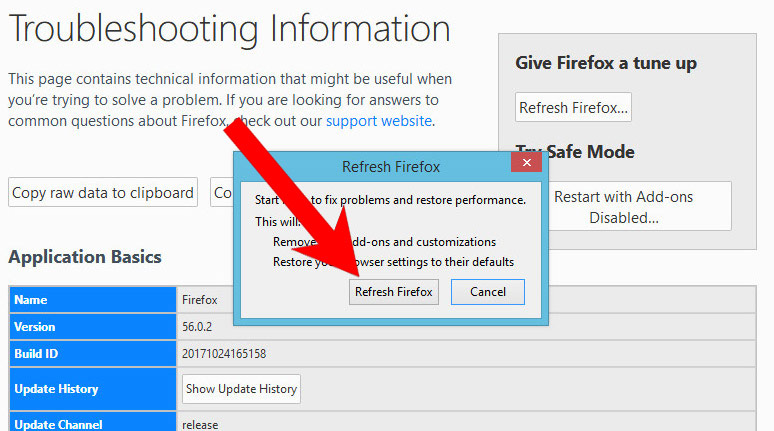

j) Setzen Sie Mozilla Firefox zurück

- Öffnen Sie Mozilla Firefox und rufen Sie das Menü auf, indem Sie auf die drei Balken rechts auf dem Bildschirm klicken.

- Drücken Sie das Fragezeichen am unteren Rand des Menüs.

- Wählen Sie Informationen zur Fehlerbehebung.

- Wählen Sie die Option Firefox aktualisieren.

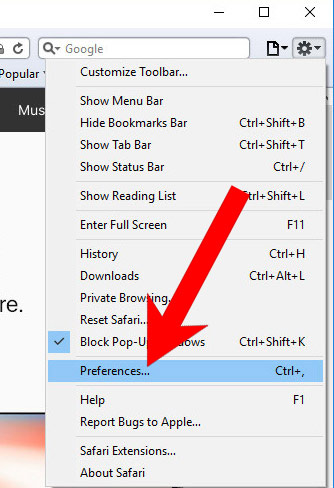

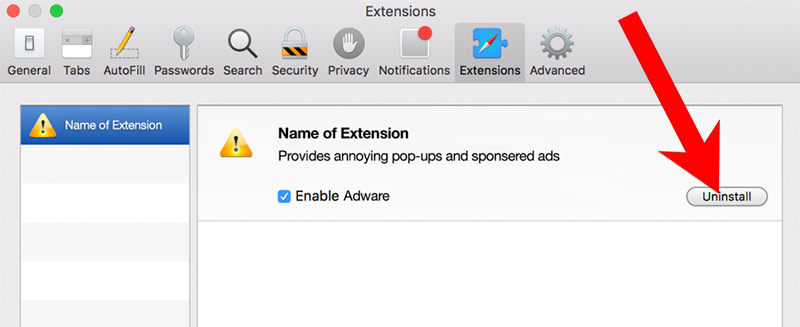

k) Entfernen Sie have aus Safari (für Mac)

- Öffnen Sie Safari.

- Wählen Sie Einstellungen (Sie können darauf zugreifen, indem Sie oben auf dem Bildschirm auf Safari klicken).

- Wählen Sie die Registerkarte Erweiterungen.

- Deinstallieren Sie alle fraglichen Erweiterungen.

- Wenn Sie sich bei einer Erweiterung nicht sicher sind, können Sie sie deaktivieren, indem Sie das Kontrollkästchen Aktiviert deaktivieren. Wenn Sie es später behalten möchten, aktivieren Sie einfach das Kontrollkästchen erneut.

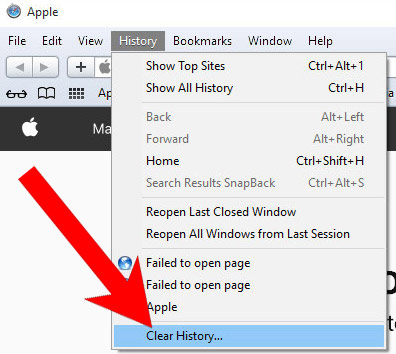

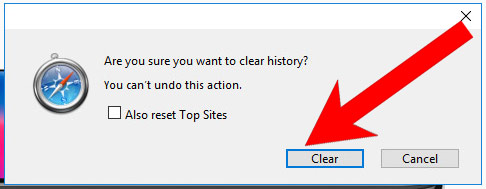

l) Safari zurücksetzen

Wenn Sie die Versionen Yosemite, El Capitan oder Sierra verwenden, ist die Option zum Zurücksetzen von Safari mit einem Klick nicht verfügbar. Daher müssen Sie den Verlauf löschen und die Caches in separaten Schritten leeren.- Öffnen Sie Safari.

- Wählen Sie Verlauf löschen (Zugriff durch Drücken auf Safari oben auf dem Bildschirm).

- Wählen Sie aus, wann der Verlauf gelöscht werden soll, und klicken Sie auf Verlauf löschen.

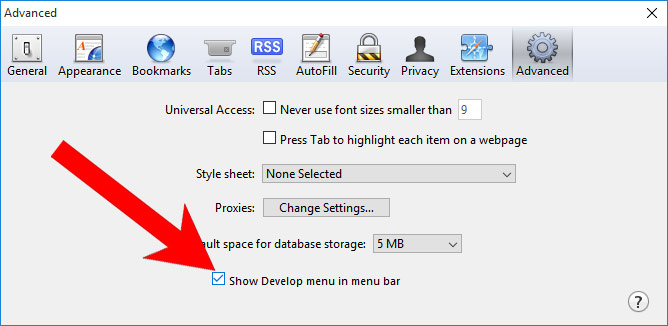

- Drücken Sie oben auf dem Bildschirm auf Safari und wählen Sie Einstellungen.

- Wählen Sie die Registerkarte Erweitert und aktivieren Sie das Kontrollkästchen neben dem Menü Entwicklung anzeigen in der Menüleiste.

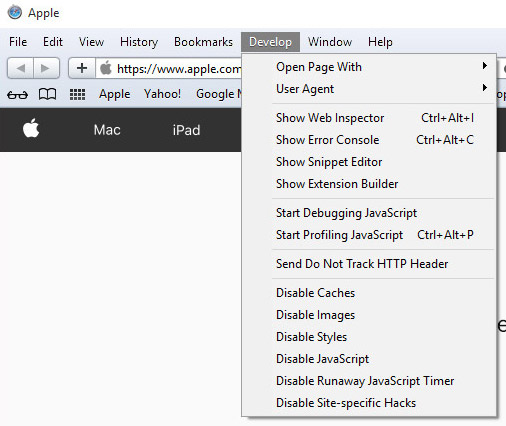

- Wählen Sie Entwickeln (in der Menüleiste oben auf dem Bildschirm).

- Drücken Sie Leere Caches.