I have logré obtener acceso total a todos sus dispositivos

"I have logré obtener acceso total a todos sus dispositivos" es una amenaza maliciosa muy peligrosa capaz de causar una serie de daños en las computadoras infectadas. “I have logré obtener acceso total a todos sus dispositivos” pertenece a la categoría de virus troyanos y debe manejarse con precaución si se detecta. El virus de correo electrónico "I have logré obtener acceso total a todos sus dispositivos"

Las amenazas como troyanos, ransomware, spyware y virus desagradables similares no son las únicas amenazas de seguridad que puede encontrar mientras navega por la web. También hay una gran cantidad de estafas que intentan engañar a los usuarios desprevenidos e involucrarlos en esquemas ciberdelincuentes turbios.

Muchos de nuestros usuarios nos informaron sobre un correo electrónico no deseado en curso con el siguiente mensaje:

Descargar herramienta de eliminación depara eliminar haveLamento informarle sobre algunas noticias tristes para usted. Hace aproximadamente uno o dos meses, have logré obtener un acceso total a todos sus dispositivos utilizados para navegar por Internet. En el futuro, have comencé a observar sus actividades en Internet de manera continua.

Continúe y eche un vistazo a la secuencia de eventos que se proporciona a continuación para su referencia: Inicialmente, compré un acceso exclusivo de piratas informáticos a una larga lista de cuentas de correo electrónico (en el mundo actual, eso es realmente algo común, que se puede arreglar a través de Internet) .Evidentemente, no fue difícil para mí iniciar sesión en su cuenta de correo electrónico ("I have logré obtener acceso total a todos sus dispositivos" "I have logré obtener acceso total a todos sus dispositivos" [email protected] "I have logró obtener acceso total a todos sus dispositivos””I have logró obtener acceso total a todos sus dispositivos”xx.com).

En la misma semana, continué con la instalación de un virus troyano en los sistemas operativos para todos los dispositivos que usa para iniciar sesión en el correo electrónico. de los enlaces en su bandeja de entrada de correos electrónicos antes). Sí, los genios están entre nosotros.

Gracias a este troyano, puedo obtener acceso a todo el conjunto de controladores de los dispositivos (por ejemplo, su cámara de video, teclado, micrófono y otros). Como resultado, descargué sin esfuerzo todos los datos, así como fotos, historial de navegación web y otros. tipos de datos a mis servidores. Además, have accedo a todas las cuentas de redes sociales que usa regularmente, incluidos los correos electrónicos, el historial de chat, los mensajeros, la lista de contactos, etc. Mi virus único actualiza incesantemente sus firmas (debido al control de un controlador ), y por lo tanto permanece sin ser detectado por ningún tipo de antivirus.

Descargar herramienta de eliminación depara eliminar havePor lo tanto, supongo que a estas alturas ya puedes ver la razón por la que siempre pasé desapercibido hasta esta misma carta…

Durante el proceso de compilación de todos los materiales asociados contigo, también me di cuenta de que eres un gran seguidor y un usuario habitual de sitios web que albergan contenido desagradable para adultos. Resulta ser que realmente te encanta visitar sitios web pornográficos, así como ver videos emocionantes. y soportar placeres inolvidables. De hecho, no pude resistir la tentación, pero grabé cierta acción desagradable en solitario contigo en el papel principal, y luego produje algunos videos que exponen tus escenas de masturbación y corridas.

Si hasta ahora no me cree, todo lo que necesito es uno o dos clics del mouse para hacer todos esos videos con todas las personas que conoce, incluidos sus amigos, colegas, familiares y otros. Además, puedo cargar todo ese contenido de video en línea para que todos los vean. Sinceramente, creo que ciertamente no desearía que ocurrieran tales incidentes, en vista de las cosas lujuriosas demostradas en sus videos más vistos (usted sabe absolutamente lo que quiero decir con eso) causará una gran adversidad para ti.

Todavía hay una solución a este asunto, y esto es lo que debe hacer: realiza una transacción de $ 1340 USD a mi cuenta (un equivalente en bitcoins, que se registró según el tipo de cambio en la fecha de la transferencia de fondos), por lo tanto al recibir la transferencia, inmediatamente me desharé de todos esos videos lujuriosos sin demora. Después de eso, podemos hacer que parezca que no pasó nada de antemano. Además, puedo confirmar que todo el software troyano se desactivará y se borrará de todos los dispositivos que utiliza. Usted have no tiene nada de qué preocuparse, porque cumplo mi palabra en todo momento.

De hecho, es una ganga beneficiosa que viene con un precio relativamente reducido, teniendo en cuenta que su perfil y tráfico estuvieron bajo estrecha vigilancia durante un largo período de tiempo. Si aún no tiene claro cómo comprar y realizar transacciones con bitcoins, todo está disponible. en línea.

A continuación se muestra mi billetera bitcoin para su futura referencia: 16bHkVFULVmxTGVi2XKpwzkt5KrRnThzPg

Todo lo que have son 48 horas y la cuenta regresiva comienza una vez que se abre este correo electrónico (en otras palabras, 2 días).

La siguiente lista incluye cosas que debe recordar y evitar hacer:> No tiene sentido intentar responder mi correo electrónico (ya que este correo electrónico y la dirección de retorno se crearon dentro de su bandeja de entrada).> Tampoco tiene sentido llamar a la policía ni a ningún otro tipo de servicios de seguridad. . Además, no se atreva a compartir esta información con ninguno de sus amigos. Si descubro eso (teniendo en cuenta mis habilidades, será realmente simple, porque controlo todos sus sistemas y los superviso continuamente), su clip desagradable será compartido con el público de inmediato.> No tiene sentido buscarme a mí también, no resultará en ningún éxito. Las transacciones con criptomonedas son completamente anónimas e imposibles de rastrear.> No tiene sentido reinstalar su sistema operativo en los dispositivos o intentar tirarlos. Eso no resolverá el problema, ya que todos los clips con usted como personaje principal ya están cargados en servidores remotos.

Cosas que pueden preocuparle:> Que la transferencia de fondos no me será entregada. Respire, puedo rastrear todo de inmediato, así que una vez que finalice la transferencia de fondos, lo sabré con certeza, ya que rastrea todas las actividades de forma interminable. hecho por usted (mi virus troyano controla todos los procesos de forma remota, al igual que TeamViewer).> Que sus videos se distribuirán, aunque usted have completó la transferencia de dinero a mi billetera. la transferencia es exitosa. Además, si eso fuera alguna vez parte de mi plan, ¡lo haría mucho antes!

¡Vamos a abordarlo y tratarlo de manera clara!

En conclusión, me gustaría recomendar una cosa más… ¡Después de esto, debe asegurarse de no volver a involucrarse en eventos desagradables similares! Mi recomendación: asegúrese de que todas sus contraseñas se reemplacen con otras nuevas de manera regular. .

Desafortunadamente, el uso de estafas en línea, correos electrónicos de phishing y afirmaciones falsas se ha convertido en un negocio lucrativo para algunas personas con intenciones maliciosas y, recientemente, ha habido muchos informes have sobre el número creciente de diferentes esquemas y tácticas criminales. Por ejemplo, una campaña viral de estafa de Bitcoin por correo electrónico se ha estado propagando últimamente y ha causado pánico y frustración en un gran número de personas.

Si usted es una de las víctimas de esta estafa en particular, lo más probable es que have haya recibido un mensaje de correo electrónico aterrador en su bandeja de entrada que afirma que hay una infección de caballo de Troya latente dentro de su computadora. Y si no paga una cierta cantidad de dinero (en Bitcoin) al hacker detrás de la infección, amenazan con activar el troyano y meterse con su sistema. Los correos electrónicos con este escenario generalmente no son más que una estafa que no debe tomarse al pie de la letra. Su objetivo es asustar a los usuarios y hacerles pagar dinero a algunos piratas informáticos autoproclamados sin ninguna razón real.

Sin embargo, a veces, estos mensajes pueden contener algunas infecciones reales y si los abre o interactúa con ellos, puede verse comprometido por un caballo de Troya real sin saberlo, como "I have logré obtener un acceso total a todos sus dispositivos" y Correo electrónico de Geek Squad. Es por eso que have tiene todo el derecho de preocuparse de que pueda haber malware en su sistema si have hizo clic en uno de ellos recientemente.

No es aconsejable apresurarse a cumplir con las demandas de rescate de algunos delincuentes anónimos y creer sus mensajes, por otro lado. De hecho, creemos que es una opción mucho mejor simplemente escanear su computadora en busca de malware con la ayuda de un programa de seguridad confiable e intentar eliminar cualquier posible amenaza oculta que detecte el escaneo.

¡Cuidado con los correos electrónicos que propagan malware!

Recibir correo no deseado con docenas de correos electrónicos que le piden que pague un rescate para evitar que el malware oculto cause daños a su sistema es una estafa cibernética común. Una artimaña que solo tiene como objetivo asustar a la gente y generar dinero rápido para los delincuentes detrás del esquema. Y si bien no hay una razón real para creer ninguna de las declaraciones en los mensajes o enviar dinero a nadie, aún no debe pasar por alto el hecho de que se pueden encontrar amenazas como "Yo have logré obtener acceso total a todos sus dispositivos". dentro de dichos mensajes y una infección real puede ocurrir sin su conocimiento.

Como la mayoría de los programas maliciosos basados en troyanos, este puede ser muy sigiloso y puede permanecer inactivo sin ningún síntoma visible hasta que el hacker decida activarlo y atacar el sistema. Por esta razón, si have recientemente ha sido bombardeado con mensajes de estafa por correo electrónico y have interactuó con ellos, es muy importante que se asegure de que su PC esté limpia y no tenga nada malicioso que pueda causarle daño cuando menos lo espere. En este sentido, a continuación, have preparamos una guía de eliminación detallada y una herramienta de escaneo profesional que puede ayudarlo a verificar su sistema y eliminar "I have logré obtener acceso total a todos sus dispositivos".

Aprender a extraer have del ordenador

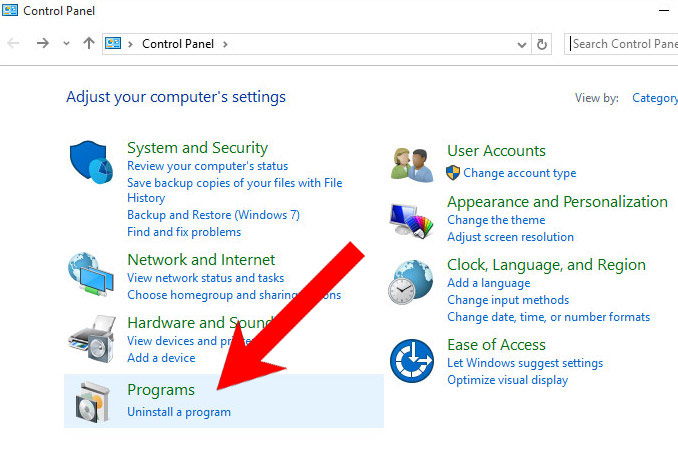

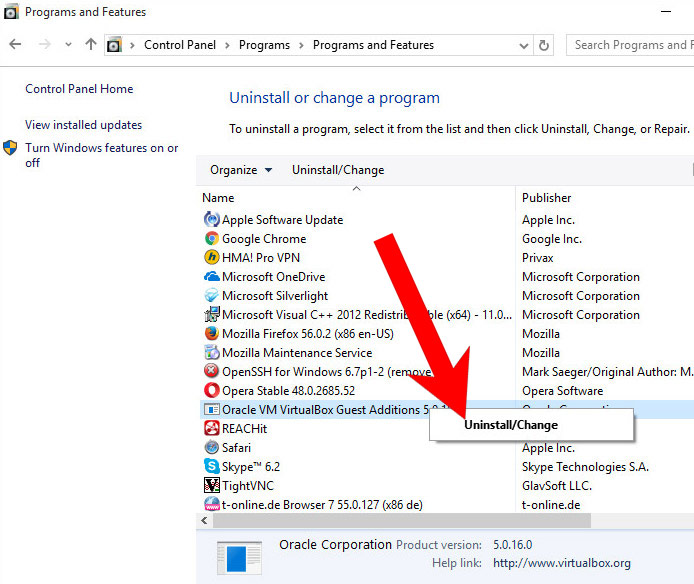

Paso 1. Eliminación have de Windows

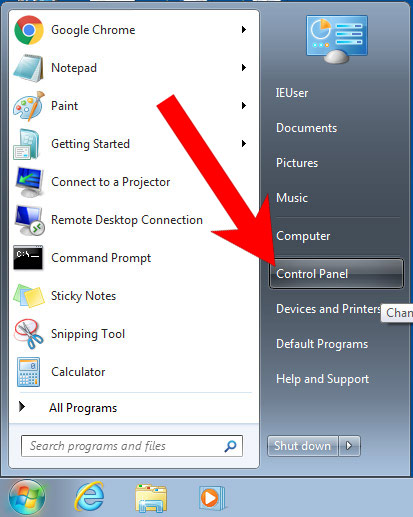

a) Windows 7 / XP

- Presiona el ícono de Inicio.

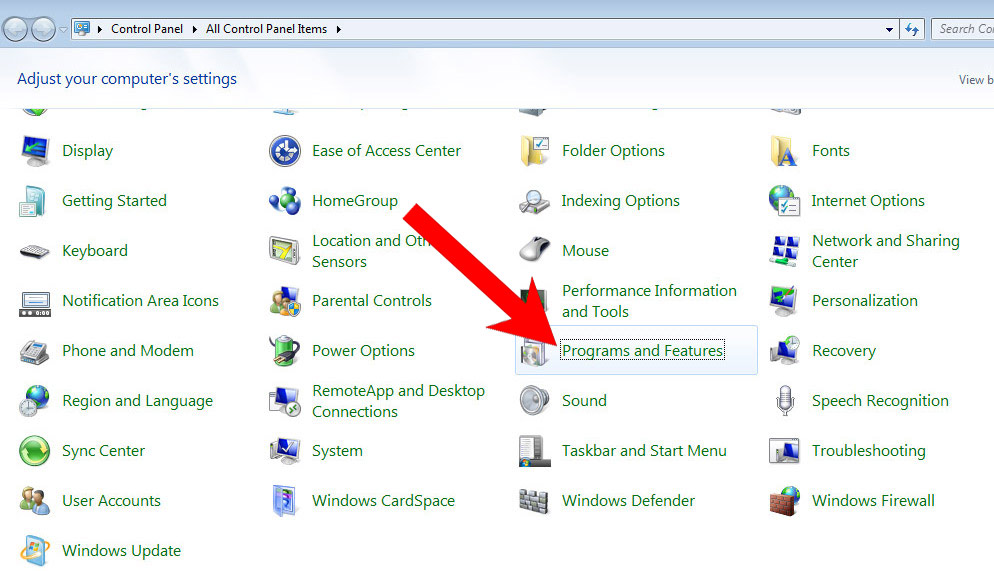

- Panel de control → Programas y características.

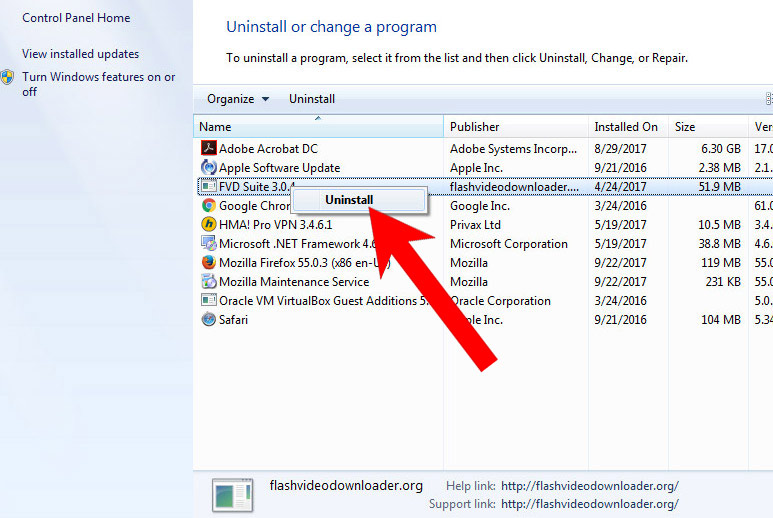

- Busque el programa que desea eliminar y presione Desinstalar.

b) Windows 8

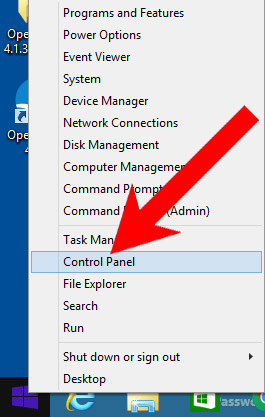

- Haga clic derecho en el icono de inicio (esquina inferior izquierda).

- Seleccione Panel de control.

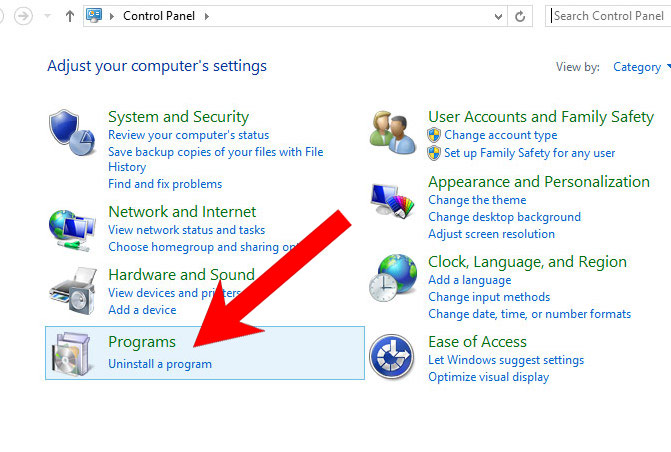

- Haga clic en Programas y características.

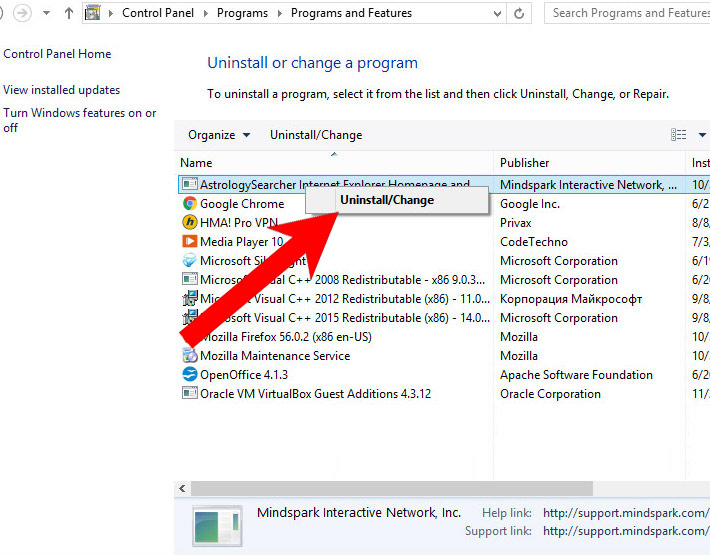

- Busque y elimine todos los programas no deseados.

c) Windows 10

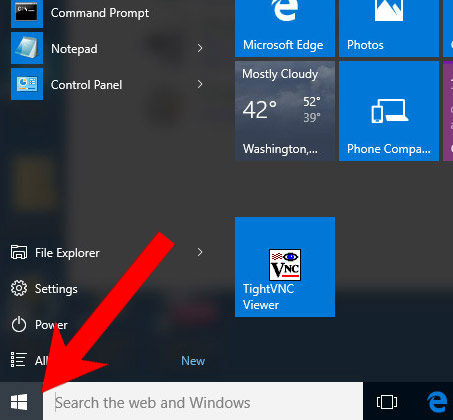

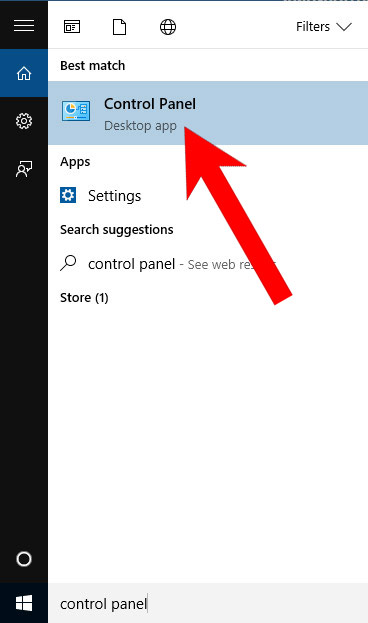

- Abra el menú Inicio y haga clic en la lupa (junto al botón de apagado).

- Escriba Panel de control.

- Panel de control → Programas y características.

- Busque y elimine todos los programas no deseados.

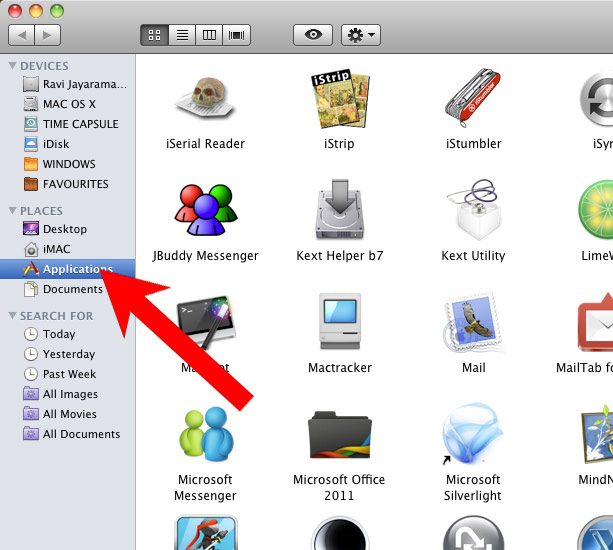

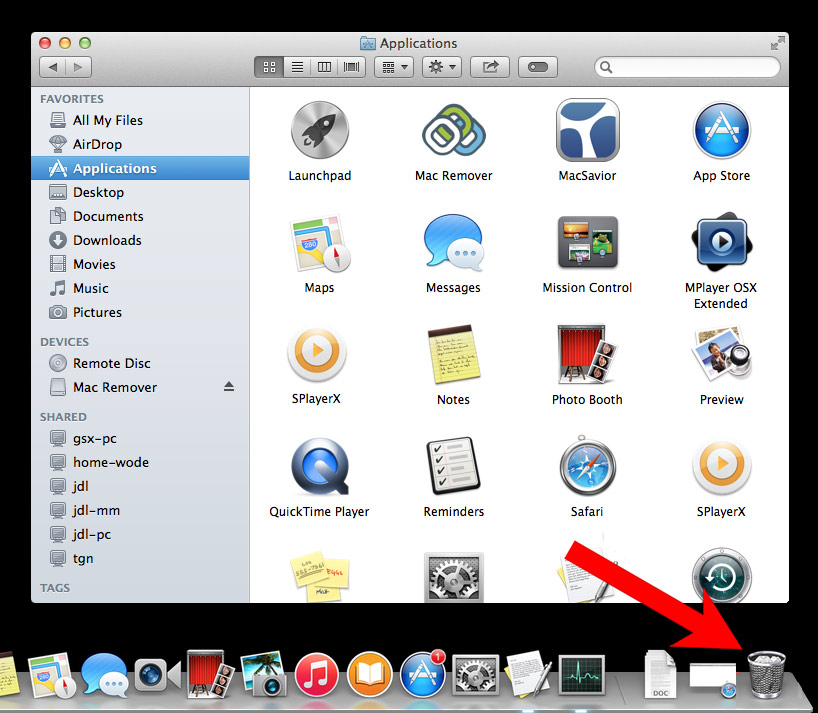

d) Mac OS X

- Abre Finder y presiona Aplicaciones.

- Compruebe todos los programas sospechosos de los que desea deshacerse.

- Arrástrelos al icono de la papelera en su dock (como alternativa, haga clic derecho en el programa y presione Mover a la papelera).

- Después de mover todos los programas no deseados, haga clic con el botón derecho en el icono de la papelera y seleccione Vaciar papelera.

Paso 2. Eliminar have de los navegadores

a) Quitar have de Microsoft Edge

Restablecer Microsoft Edge (método 1)

- Abra Microsoft Edge.

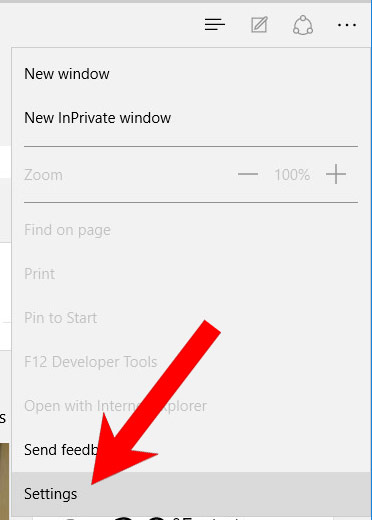

- Presione Más ubicado en la esquina superior derecha de la pantalla (los tres puntos).

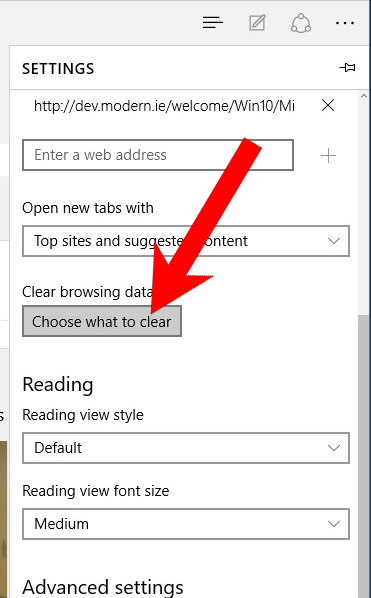

- Configuración → Elija qué borrar.

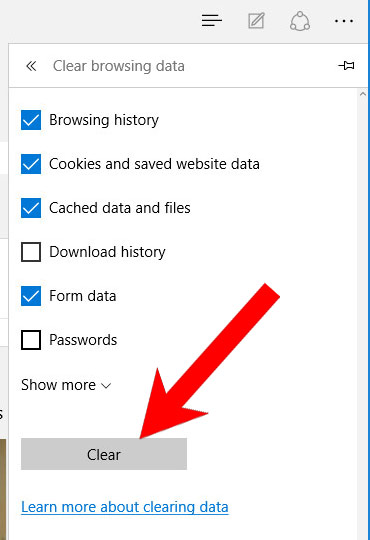

- Marque las casillas de los elementos que desea eliminar y presione Borrar.

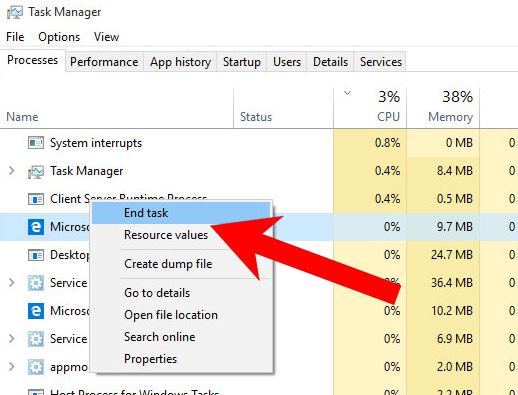

- Presione Ctrl + Alt + Supr al mismo tiempo.

- Elija Administrador de tareas.

- En la pestaña Procesos, busque el proceso de Microsoft Edge, haga clic derecho sobre él y presione Ir a detalles (o Más detalles si Ir a detalles no está disponible).

- Haga clic con el botón derecho en todos los procesos de Microsoft Edge y elija Finalizar tarea.

(Método 2)

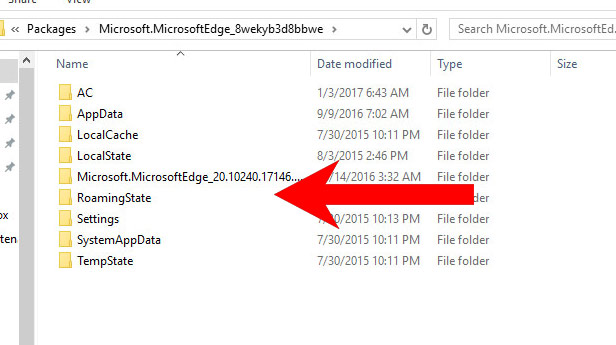

Antes de continuar con este método, haga una copia de seguridad de sus datos.- Vaya a C: Users % username% AppData Local Packages Microsoft.MicrosoftEdge_xxxxxxxxxx.

- Seleccione todas las carpetas, haga clic derecho sobre ellas y presione Eliminar.

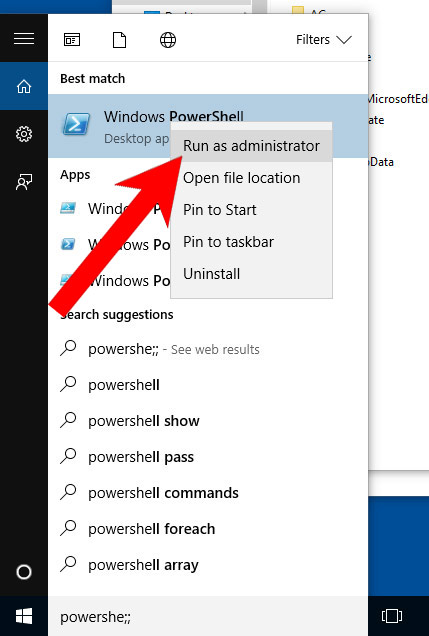

- Presione el botón de inicio y escriba Windows PowerShell en el cuadro de búsqueda.

- Haga clic con el botón derecho en el resultado y seleccione Ejecutar como administrador.

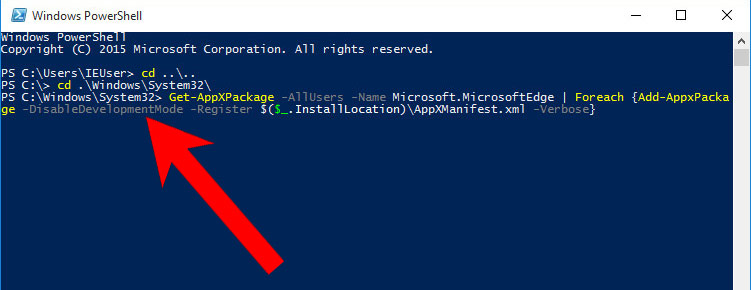

- En Administrador: Windows PowerShell, pegue

Get-AppXPackage -AllUsers -Name Microsoft.MicrosoftEdge | Foreach {Add-AppxPackage -DisableDevelopmentMode -Register $ ($ _. InstallLocation) AppXManifest.xml -Verbose}

en PS C: WINDOWS system32> y toque Intro.

- El problema debería desaparecer ahora.

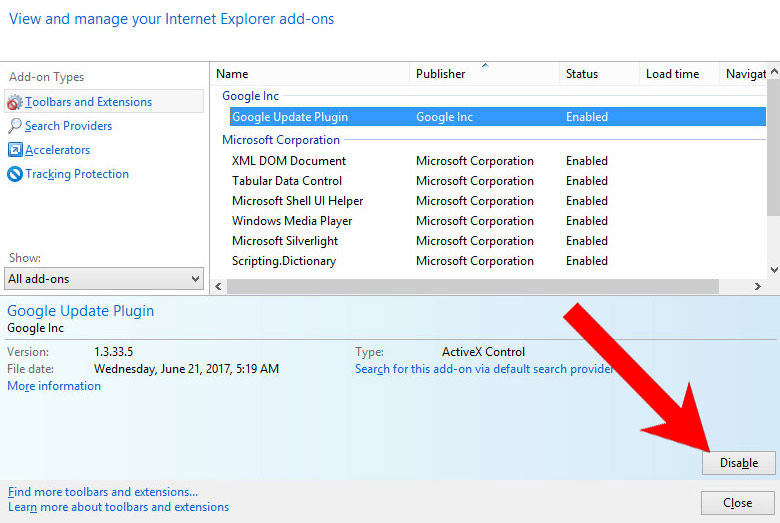

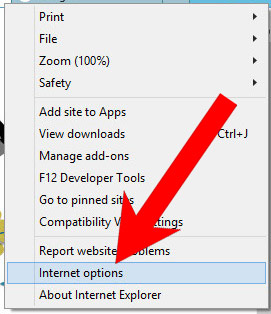

b) Eliminar have de Internet Explorer

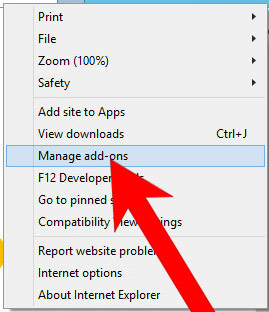

- Abra Internet Explorer y presione el icono de engranaje.

- Seleccione Administrar complementos y luego Barras de herramientas y extensiones.

- Busque y desactive todas las extensiones sospechosas.

- Cerrar la ventana.

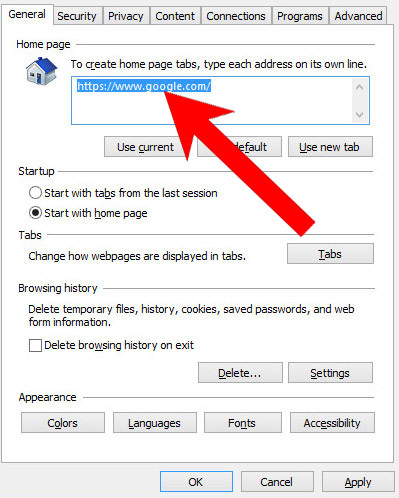

c) Restaura tu página de inicio en Internet Explorer

- Abra Internet Explorer y presione el ícono de engranaje.

- Opciones de Internet → pestaña General. Elimina la URL de la página de inicio y escribe la que prefieras.

- Presione Aplicar.

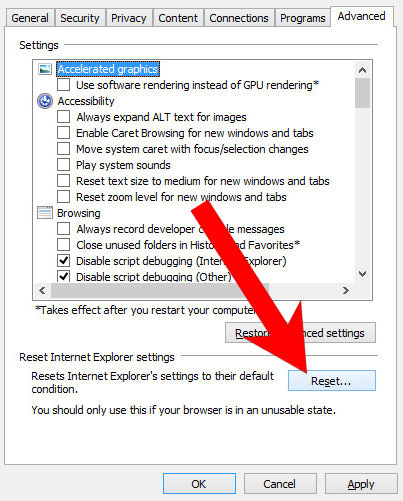

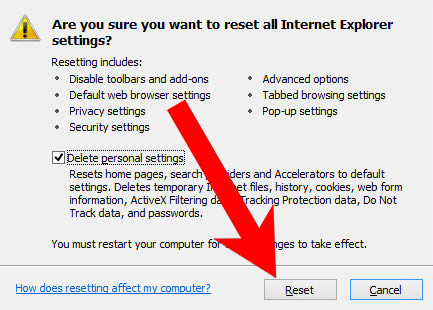

d) Restablecer Internet Explorer

- Abra Internet Explorer y presione el icono de engranaje.

- Opciones de Internet → pestaña Avanzado.

- En la parte inferior, verá un botón Restablecer. Presione eso.

- En la ventana que aparece, marque la casilla que dice Eliminar configuración personal.

- Presione Reset.

- Haga clic en Aceptar para salir de la ventana.

- Reinicia tu navegador.

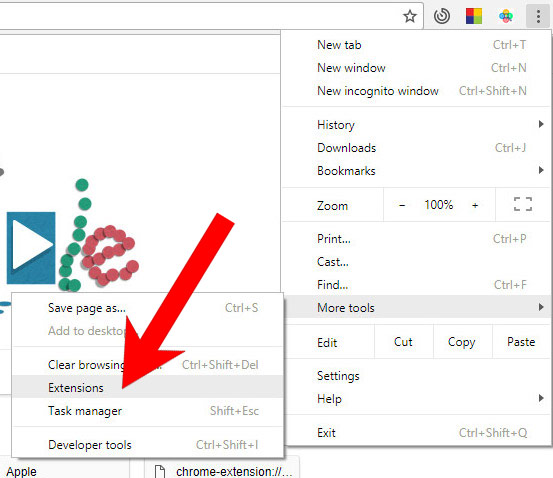

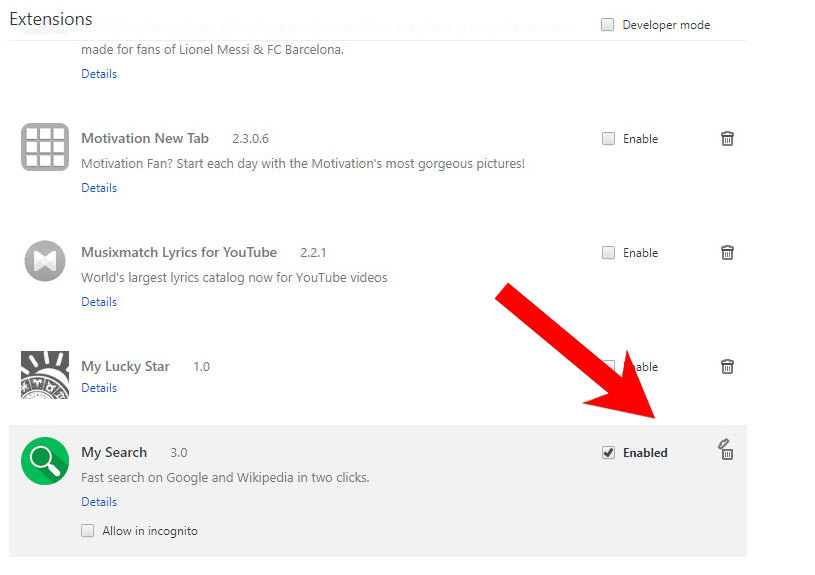

e) Quitar have de Google Chrome

- Abra Google Chrome y presione el ícono de menú a la derecha, junto al campo URL.

- Elija Más herramientas y extensiones.

- Elimine las extensiones sospechosas haciendo clic en el icono de la Papelera junto a ellas.

- Si no está seguro acerca de una extensión, puede desactivarla desmarcando la casilla que dice Activado. Si luego decide conservarlo, simplemente vuelva a marcar la casilla.

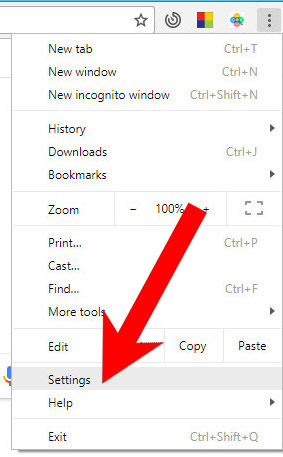

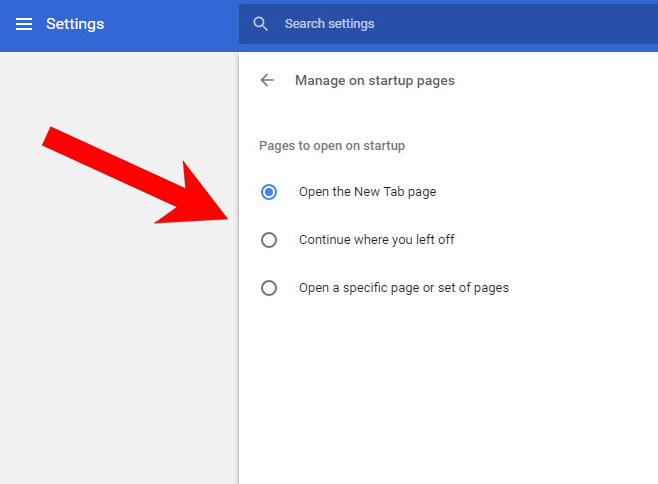

f) Restaura tu página de inicio en Google Chrome

- Abra Google Chrome y presione el ícono de menú a la derecha, junto al campo URL.

- Elija Configuración.

- En la ventana que aparece, en Al inicio, habrá una opción Establecer páginas. Presione en eso.

- Elimina el sitio web configurado y escribe el que prefieras como página de inicio. Presiona OK.

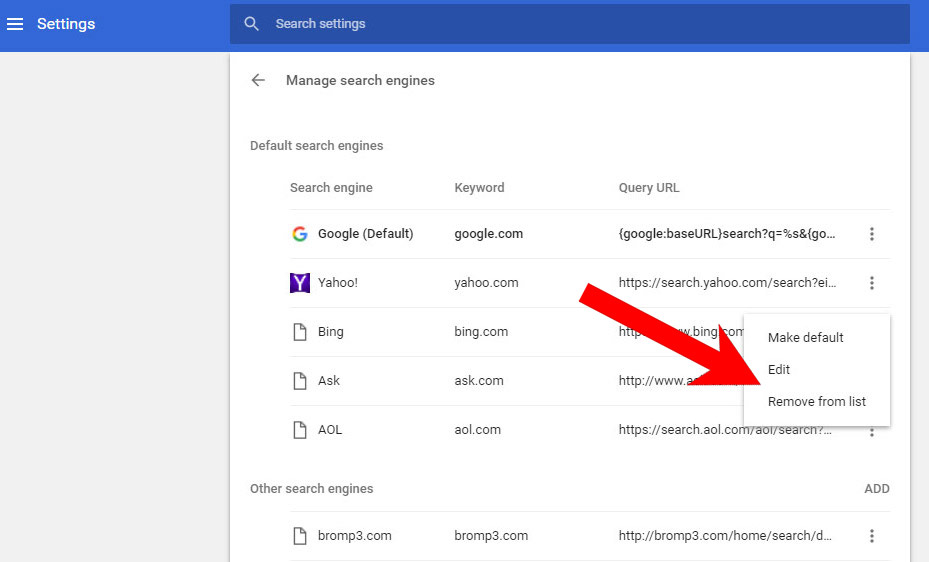

- En Configuración, en Búsqueda, hay una opción Administrar motores de búsqueda. Seleccione eso.

- Elimina todos los motores de búsqueda excepto el que quieras usar. Haz clic en Listo.

g) Restablecer Google Chrome

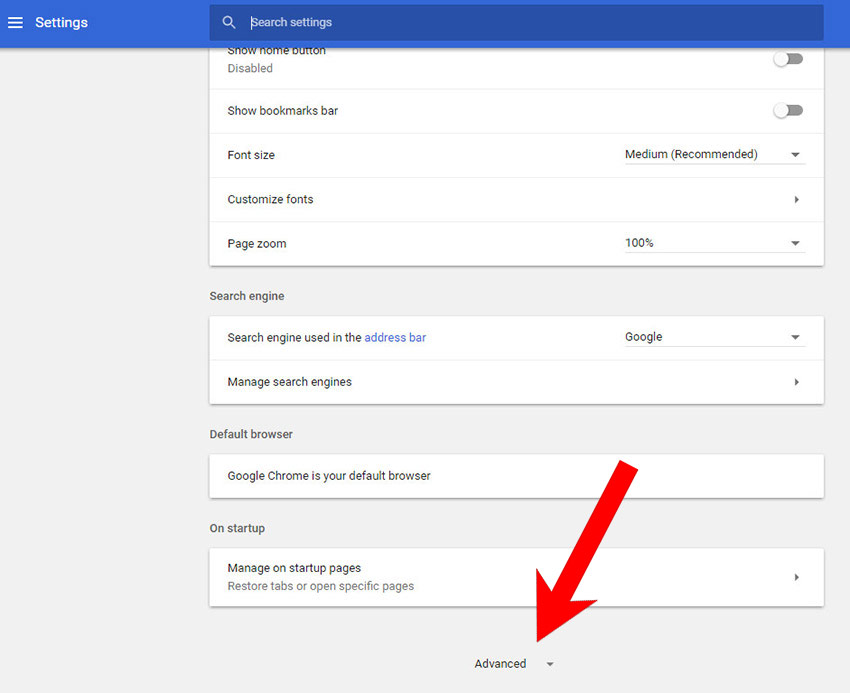

- Abra Google Chrome y presione el ícono de menú a la derecha, junto al campo URL.

- Elija Configuración.

- Desplácese hacia abajo y presione Mostrar configuración avanzada.

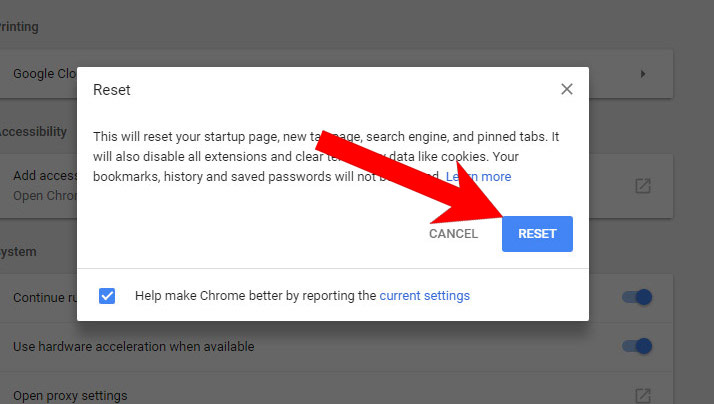

- Busque y presione el botón Restablecer.

- En la ventana de confirmación que aparece, presione Restablecer.

h) Eliminar have de Mozilla Firefox

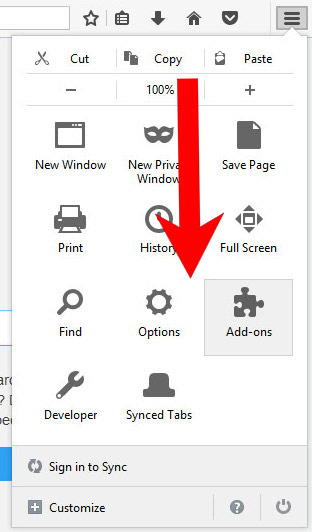

- Abra Mozilla Firefox y acceda al menú haciendo clic en las tres barras a la derecha de la pantalla.

- Seleccione Complementos.

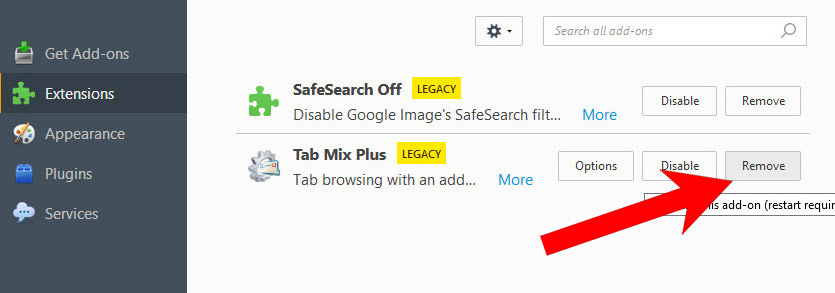

- Seleccione la pestaña Extensiones y elimine todas las extensiones cuestionables.

- Si no está seguro de una extensión, puede desactivarla haciendo clic en Desactivar. Si luego decide conservarlo, simplemente presione Activar.

i) Restaura tu página de inicio en Mozilla Firefox

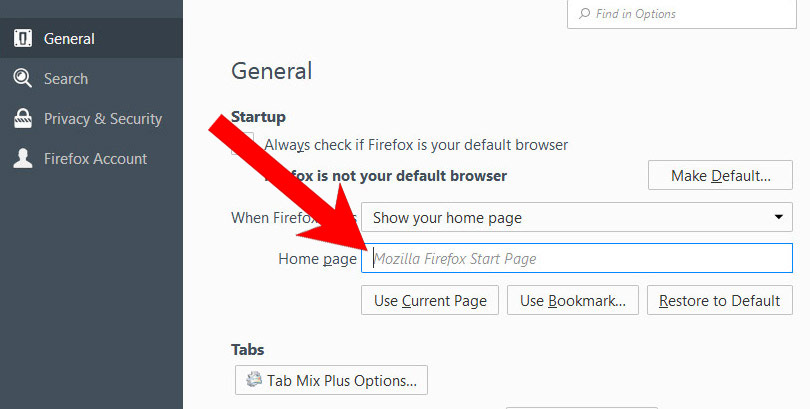

- Abra Mozilla Firefox y acceda al menú haciendo clic en las tres barras en el lado derecho de la pantalla.

- Seleccione opciones.

- En General, haga clic en Restaurar a los valores predeterminados debajo del campo Página de inicio.

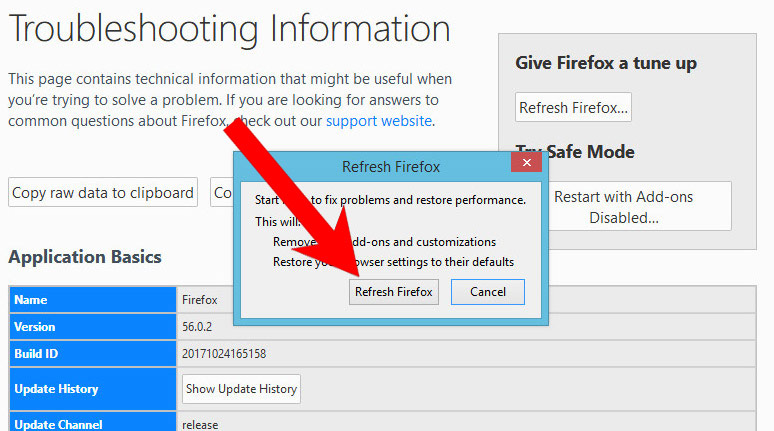

j) Restablecer Mozilla Firefox

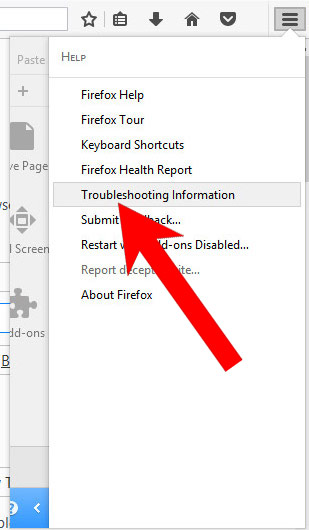

- Abra Mozilla Firefox y acceda al menú haciendo clic en las tres barras a la derecha de la pantalla.

- Presione el signo de interrogación en la parte inferior del menú.

- Seleccione Información de solución de problemas.

- Seleccione la opción Actualizar Firefox.

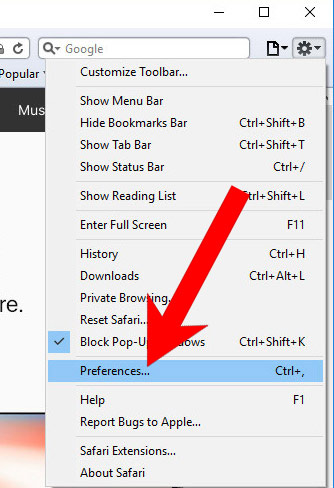

k) Quitar have de Safari (para Mac)

- Abre Safari.

- Seleccione Preferencias (se puede acceder presionando Safari en la parte superior de la pantalla).

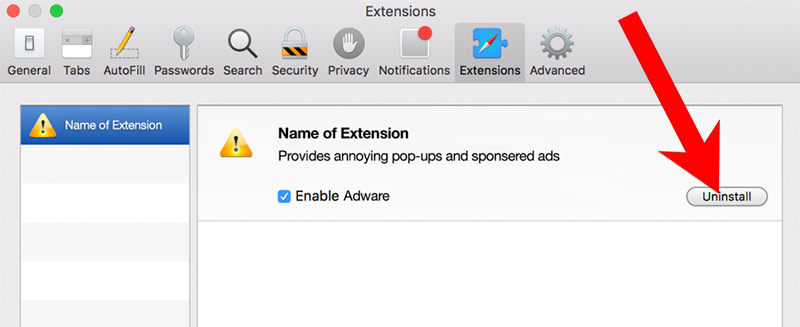

- Elija la pestaña Extensiones.

- Desinstale todas las extensiones cuestionables.

- Si no está seguro acerca de una extensión, puede desactivarla desmarcando la casilla que dice Activado. Si luego decide conservarlo, simplemente vuelva a marcar la casilla.

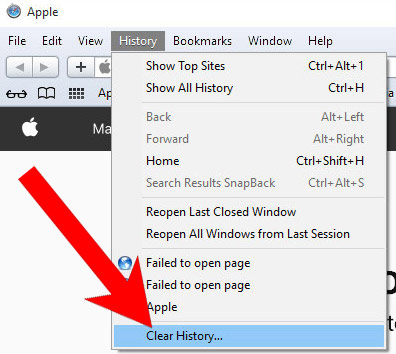

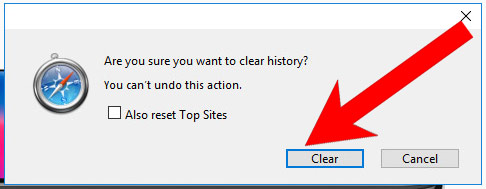

l) Restablecer Safari

Si está utilizando las versiones de Yosemite, El Capitan o Sierra, la opción para restablecer Safari con un clic no está disponible. Por lo tanto, tendrá que borrar el historial y vaciar las cachés en pasos separados.- Abre Safari.

- Seleccione Borrar historial (se puede acceder presionando en Safari en la parte superior de la pantalla).

- Elija desde qué hora desea eliminar el historial y presione Borrar historial.

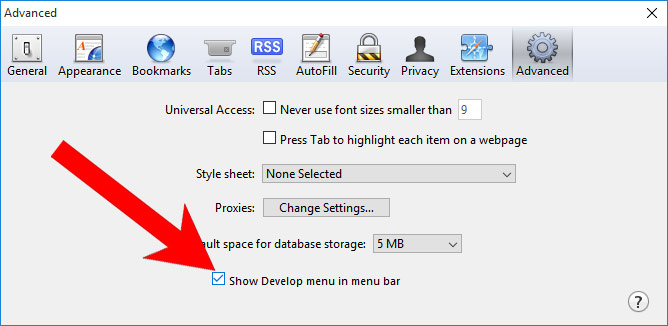

- Presiona Safari en la parte superior de la pantalla y selecciona Preferencias.

- Seleccione la pestaña Avanzado y marque la casilla junto a Mostrar menú Desarrollar en la barra de menú.

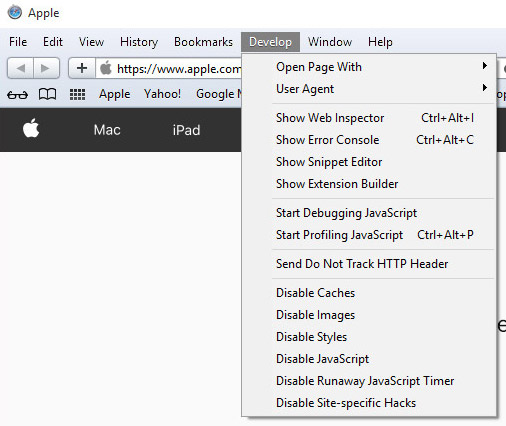

- Seleccione Desarrollar (en la barra de menú en la parte superior de la pantalla).

- Presione Vaciar cachés.